18 kwietnia 2025

◢ #unknownews ◣Zapraszam do lektury dzisiejszego zestawienia.Interesujesz się automatyzacją zadań w internecie i szukasz hostingu pod N8N? Koniecznie sprawdź tę ofertę.1) Mini PC + okulary AR = mobilne stanowisko pracy?https://www.tomsguide.com/computing/i-ditched-my-laptop-for-a-pocketable-mini-pc-and-a-pair-of-ar-glasses-heres-what-happenedINFO: Autor postanowił zastąpić tradycyjnego laptopa zestawem składającym się z miniaturowego PC, okularów AR Xreal One oraz dużego powerbanka, tworząc w pełni mobilne środowisko pracy. Całość mieści się w torbie i pozwala pracować nawet na lotniskowej ławce czy w kawiarni. Oferuje dwa wirtualne monitory w przestrzeni AR. Ciekawe podejście do pracy mobilnej, ale czy to się sprawdza w praktyce? Więcej w artykule.2) Zapikselowane wideo to kiepska cenzura (txt + film, 3m)https://www.jeffgeerling.com/blog/2025/its-easier-ever-de-censor-videosINFO: Chcesz ukryć tajne dane na screenshocie? Wiele narzędzi graficznych ma opcję generowania “pikselozy”, która skutecznie utrudnia odczytanie tak zamaskowanych treści. Problem jednak pojawia się, gdy mamy do czynienia z filmami z zastosowanym takim samym efektem. Okazuje się, że poruszający się zamazany obiekt generuje na tyle dużo unikalnych szumów, że odczytanie znajdujących się pod rozmazanymi pikselami danych nie stanowi już wielkiego wyzwania, zwłaszcza w świecie, gdzie atakujący może wspierać się AI.3) Gildia złodziei IT – jak łatwo obejść zabezpieczenia mieszkań, samochodów i urządzeń (film, 30m)https://www.youtube.com/watch?v=ulpit1Cf2hMINFO: Prezentacja pełna przykładów pokazujących, jak banalnie proste może być obchodzenie zabezpieczeń w codziennych technologiach. Od metod otwierania mieszkań i kopiowania kluczy, przez techniki przejmowania samochodów czy systemów domowych, aż po możliwości urządzeń typu Flipper Zero. Autor punkt po punkcie pokazuje, jak producenci sprzętu lekceważą bezpieczeństwo użytkownika i jakie realne zagrożenia się z tym wiążą. To nagranie z konferencji Infoshare.4) Analiza oszustwa z ofertą pracy w branży crypto - na czym to polega?https://nguyenhuythanh.com/posts/having-fun-with-a-scamming-crypto-job/INFO: Ciekawy i dość zaawansowany przykład próby infekcji ofiary złośliwym oprogramowaniem. W historii mamy ofertę pracy, fałszywego rekrutera, sensownie wyglądające zadania rekrutacyjne, kod na GitHubie, a cały atak przeprowadzany jest na zaawansowanych technicznie użytkownikach (programistach). Sprytne.5) Make wprowadza agenty - pierwsze testy i porównanie z N8N (film, 18m)https://www.youtube.com/watch?v=r7dTUV3G5MkINFO: W ostatnim czasie N8N podbija branżę AI ze względu na swój genialny moduł do tworzenia agentów. Jednak jego komercyjny konkurent Make nie chce pozostawać w tyle i w tym tygodniu udostępnił własny system agentowy. Jest to obecnie wersja BETA rozwiązania. Jak działa rozwiązanie od Make, jak go użyć i jak wygląda w zestawieniu z N8N? Tego dowiesz się z filmu.6) Jak zdobyć 10 płatnych i popularnych narzędzi na rok w bardzo niskiej cenie?https://www.lennysnewsletter.com/p/an-unbelievable-offer-now-get-oneINFO: To NIE jest wpis sponsorowany. Postanowiłem jednak zalinkować do tej informacji, ponieważ robi się o tym powoli głośno w necie i wierzę, że może to mieć dla Ciebie wartość. Lenny Rachitsky, twórca newslettera na temat rozwoju produktów i budowy własnej kariery, od pewnego czasu oferuje swoim PŁATNYM subskrybentom paczkę prezentów za to, że subskrybują jego newsletter. Kilka dni temu ogłosił zawartość nowej paczki benefitów i są wśród nich roczne abonamenty na soft taki jak Cursor AI, Linear, Superhuman, Perplexity, Bolt, Replit i kilka innych. Tanio nie jest, bo koszt rocznego suba to niemal 800 zł, ale za tyle nie kupisz prawie żadnego z wymienionych narzędzi na rok, stąd takie zainteresowanie tą ofertą. Zostawiam to do przemyślenia dla Ciebie.7) Pięć strategii cachowania danych — kiedy warto je stosować?https://www.swequiz.com/blog/every-caching-strategy-explained-in-5-minutesINFO: W artykule opisano kluczowe strategie, takie jak: cache-aside, read-through, write-through, write-behind oraz write-around. Każde podejście ma swoje zastosowanie, zależne od priorytetów danej aplikacji — od szybkości odczytu i zapisu po poziom spójności danych i złożoność wdrożenia. Krótki, ale fajnie streszczający temat artykuł.8) Warte uwagi gry dla “nie-gamerów”https://www.hillelwayne.com/post/vidja-games/INFO: Jeśli nie klasyfikujesz siebie jako rasowego gracza, to większość nowych, dostępnych na rynku gier nie jest dla Ciebie. Są zbyt wymagające, wymagają sporo wprawy, a Ty nie masz na to czasu. Autor wybrał garstkę tytułów, w które możesz zagrać ‘z doskoku’, bez zbytniego angażowania się w nie. Z wymienionych gier grałem tylko w pierwszą (Baba Is You) i jako nie-gamer potwierdzam, że wciąga.9) Czy 4-dyskowy NAS musi być ogromny? - testy GMKtec G9 (film, 11m)https://www.youtube.com/watch?v=M_Ft8OAPQ3gINFO: Test ciekawego, kompaktowego urządzenia typu mini-NAS wielkości pudełka na kanapki, ale oferu

◢ #unknownews ◣

Zapraszam do lektury dzisiejszego zestawienia.

1) Mini PC + okulary AR = mobilne stanowisko pracy?

https://www.tomsguide.com/computing/i-ditched-my-laptop-for-a-pocketable-mini-pc-and-a-pair-of-ar-glasses-heres-what-happened

INFO: Autor postanowił zastąpić tradycyjnego laptopa zestawem składającym się z miniaturowego PC, okularów AR Xreal One oraz dużego powerbanka, tworząc w pełni mobilne środowisko pracy. Całość mieści się w torbie i pozwala pracować nawet na lotniskowej ławce czy w kawiarni. Oferuje dwa wirtualne monitory w przestrzeni AR. Ciekawe podejście do pracy mobilnej, ale czy to się sprawdza w praktyce? Więcej w artykule.

2) Zapikselowane wideo to kiepska cenzura (txt + film, 3m)

https://www.jeffgeerling.com/blog/2025/its-easier-ever-de-censor-videos

INFO: Chcesz ukryć tajne dane na screenshocie? Wiele narzędzi graficznych ma opcję generowania “pikselozy”, która skutecznie utrudnia odczytanie tak zamaskowanych treści. Problem jednak pojawia się, gdy mamy do czynienia z filmami z zastosowanym takim samym efektem. Okazuje się, że poruszający się zamazany obiekt generuje na tyle dużo unikalnych szumów, że odczytanie znajdujących się pod rozmazanymi pikselami danych nie stanowi już wielkiego wyzwania, zwłaszcza w świecie, gdzie atakujący może wspierać się AI.

3) Gildia złodziei IT – jak łatwo obejść zabezpieczenia mieszkań, samochodów i urządzeń (film, 30m)

https://www.youtube.com/watch?v=ulpit1Cf2hM

INFO: Prezentacja pełna przykładów pokazujących, jak banalnie proste może być obchodzenie zabezpieczeń w codziennych technologiach. Od metod otwierania mieszkań i kopiowania kluczy, przez techniki przejmowania samochodów czy systemów domowych, aż po możliwości urządzeń typu Flipper Zero. Autor punkt po punkcie pokazuje, jak producenci sprzętu lekceważą bezpieczeństwo użytkownika i jakie realne zagrożenia się z tym wiążą. To nagranie z konferencji Infoshare.

4) Analiza oszustwa z ofertą pracy w branży crypto - na czym to polega?

https://nguyenhuythanh.com/posts/having-fun-with-a-scamming-crypto-job/

INFO: Ciekawy i dość zaawansowany przykład próby infekcji ofiary złośliwym oprogramowaniem. W historii mamy ofertę pracy, fałszywego rekrutera, sensownie wyglądające zadania rekrutacyjne, kod na GitHubie, a cały atak przeprowadzany jest na zaawansowanych technicznie użytkownikach (programistach). Sprytne.

5) Make wprowadza agenty - pierwsze testy i porównanie z N8N (film, 18m)

https://www.youtube.com/watch?v=r7dTUV3G5Mk

INFO: W ostatnim czasie N8N podbija branżę AI ze względu na swój genialny moduł do tworzenia agentów. Jednak jego komercyjny konkurent Make nie chce pozostawać w tyle i w tym tygodniu udostępnił własny system agentowy. Jest to obecnie wersja BETA rozwiązania. Jak działa rozwiązanie od Make, jak go użyć i jak wygląda w zestawieniu z N8N? Tego dowiesz się z filmu.

6) Jak zdobyć 10 płatnych i popularnych narzędzi na rok w bardzo niskiej cenie?

https://www.lennysnewsletter.com/p/an-unbelievable-offer-now-get-one

INFO: To NIE jest wpis sponsorowany. Postanowiłem jednak zalinkować do tej informacji, ponieważ robi się o tym powoli głośno w necie i wierzę, że może to mieć dla Ciebie wartość. Lenny Rachitsky, twórca newslettera na temat rozwoju produktów i budowy własnej kariery, od pewnego czasu oferuje swoim PŁATNYM subskrybentom paczkę prezentów za to, że subskrybują jego newsletter. Kilka dni temu ogłosił zawartość nowej paczki benefitów i są wśród nich roczne abonamenty na soft taki jak Cursor AI, Linear, Superhuman, Perplexity, Bolt, Replit i kilka innych. Tanio nie jest, bo koszt rocznego suba to niemal 800 zł, ale za tyle nie kupisz prawie żadnego z wymienionych narzędzi na rok, stąd takie zainteresowanie tą ofertą. Zostawiam to do przemyślenia dla Ciebie.

7) Pięć strategii cachowania danych — kiedy warto je stosować?

https://www.swequiz.com/blog/every-caching-strategy-explained-in-5-minutes

INFO: W artykule opisano kluczowe strategie, takie jak: cache-aside, read-through, write-through, write-behind oraz write-around. Każde podejście ma swoje zastosowanie, zależne od priorytetów danej aplikacji — od szybkości odczytu i zapisu po poziom spójności danych i złożoność wdrożenia. Krótki, ale fajnie streszczający temat artykuł.

8) Warte uwagi gry dla “nie-gamerów”

https://www.hillelwayne.com/post/vidja-games/

INFO: Jeśli nie klasyfikujesz siebie jako rasowego gracza, to większość nowych, dostępnych na rynku gier nie jest dla Ciebie. Są zbyt wymagające, wymagają sporo wprawy, a Ty nie masz na to czasu. Autor wybrał garstkę tytułów, w które możesz zagrać ‘z doskoku’, bez zbytniego angażowania się w nie. Z wymienionych gier grałem tylko w pierwszą (Baba Is You) i jako nie-gamer potwierdzam, że wciąga.

9) Czy 4-dyskowy NAS musi być ogromny? - testy GMKtec G9 (film, 11m)

https://www.youtube.com/watch?v=M_Ft8OAPQ3g

INFO: Test ciekawego, kompaktowego urządzenia typu mini-NAS wielkości pudełka na kanapki, ale oferującego aż 4 sloty na dyski NVMe SSD oraz dwa porty 2.5 GbE. Autor sprawdza nie tylko benchmarki (zarówno pod Linuxem, jak i Windowsem), ale też temperatury pracy urządzenia. Ciekawe i sprytne urządzenie, ale jak pokazuje autor recenzji, to raczej dobry kierunek rozwoju, ale jeszcze nie najlepsza implementacja tego pomysłu.

10) Przewidywany rozwój AI do roku 2027 — co nas czeka?

https://ai-2027.com/

INFO: Wiele jest przewidywań, jak świat może wyglądać za 10, czy nawet 20 lat, gdy sztuczna inteligencja rozwinie się na naprawdę wysokim poziomie. Ten tekst skupia się jednak na czymś prostszym i bardziej weryfikowalnym, czyli co czeka nas w przyszłym roku i jeszcze rok później. Mało jest tutaj “wróżenia z fusów”, a więcej jest przewidywań opartych na tym, co już wiemy i mamy, i na regulacjach, jakie są planowane. Jakie wyzwania nas czekają? Ciekawa lektura. Należy pamiętać, że jest to tylko zdanie autorów, więc mogą się mylić ze swoimi przewidywaniami.

11) Czy Facebooka można pozwać w Polsce? - sprawa SIN vs Meta i brak wdrożenia DSA

https://panoptykon.org/czy-facebooka-mozna-pozwac-w-polsce-sin-vs-fb

INFO: Czy jak FB zablokuje Ci konto, to możesz iść z tym do polskiego sądu? Iść zawsze możesz! Pytanie tylko, czy to nie będzie jedynie bezsensowna wycieczka? Sprawa Społecznej Inicjatywy Narkopolityki przeciwko Facebookowi pokazuje jednak, że możliwe jest skuteczne dochodzenie swoich praw przed polskim sądem i to mimo prób Mety przekierowania całej sprawy za granicę. Niby sąd w pierwszej instancji uznał, że FB nie miał racji, ale… bez DSA wiele zrobić się nie da. Więcej w artykule.

12) VibeScamming - testy odporności agentów AI na wykorzystanie ich do oszustw

https://labs.guard.io/vibescamming-from-prompt-to-phish-benchmarking-popular-ai-agents-resistance-to-the-dark-side-1ec2fbdf0a35

INFO: To, że oszuści wykorzystują sztuczną inteligencję do swoich akcji, nie jest żadnym zaskoczeniem. Ostatnio jednak w ramach popularności Vibe Codingu ktoś mógłby chcieć zbudować całą kampanię phishingową z użyciem popularnych rozwiązań agentowych (ChatGPT, Claude, Lovable itp.). Firma Guardio Labs stworzyła benchmark VibeScamming v1.0, aby sprawdzić, jak łatwo popularne modele AI są wykorzystywane do tworzenia kampanii phishingowych przez osoby bez wiedzy technicznej. Test polegał na prowadzeniu modeli przez przygotowane sekwencje promptów imitujące realne scenariusze ataków, oceniano m.in. jakość generowanych treści i ich użyteczność w oszustwie. Czy narzędzia AI protestowały podczas tworzenia takich kampanii? Jak dobrze przygotowywały atak? Tego dowiesz się z artykułu.

13) OpenAI Codex i model o4 mini vs Claude, Copilot i Firebase Studio (film, 5m)

https://www.youtube.com/watch?v=O-Vu-DMIU40

INFO: OpenAI ogłasza premierę za premierą. Chwilę temu pojawił się model GPT-4.5, a po nim GPT-4.1 (bo kto przejmowałby się numeracją), teraz w ręce deweloperów trafił model o4, który pod względem inteligencji ponoć prześciga wszystkie poprzednie. Dodatkowo swoją premierę miał także Codex CLI, czyli terminalowe narzędzie do programowania. W tym filmie zobaczysz krótkie podsumowanie tego, co ostatnio dzieje się w OpenAI i świecie sztucznej inteligencji.

14) WebTUI - interfejs webowy rodem z terminala

https://webtui.ironclad.sh

INFO: Chcesz osiągnąć wygląd terminalowych interfejsów w stylu ncurses, ale w aplikacji webowej? Ten framework może Ci to ułatwić. Stylizujesz elementy przy pomocy gotowych klas CSS, dzięki czemu szybko osiągasz efekt “retro CLI”. Dobry sposób na tworzenie nietypowego UI inspirowanego klasycznymi aplikacjami tekstowymi. Jeśli lubisz retro klimaty, to jest to coś dla Ciebie.

15) Dlaczego w stronie kodowej IBM CP437 znajduje się symbol domku?

https://blog.glyphdrawing.club/why-is-there-a-small-house-in-ibm-s-code-page-437/

INFO: W dawnych czasach stosowano coś takiego jak “strony kodowe”, będące zestawami 255 znaków/symboli, jakie można było uzyskać np. w systemie DOS. O ile obecność tam dużych i małych liter oraz cyfr jest uzasadniona, to niektóre ze znajdujących się tam symboli mogą być zaskakujące. Jednym z tych niespodziewanych znaków jest “mały domek”. Jak on się tam znalazł i skąd taka decyzja projektowa? Tekst zdecydowanie dla wielbicieli starych komputerów i systemów.

16) AI Labyrinth od Cloudflare - sprytna walka z botami AI

https://blog.cloudflare.com/ai-labyrinth/

INFO: Jeśli jesteś właścicielem strony internetowej lub serwera webowego, to z pewnością zauważasz, że w ostatnim czasie liczba botów AI (u mnie głównie tych od OpenAI), które odwiedzają Twoją stronę, jest ogromna. Jedne z tych automatów respektują Twoją politykę związaną z dostępem do treści, a inne niekoniecznie. Cloudflare udostępniło system, który potrafi 'ukarać’ te źle zaprogramowane boty. Zamiast je blokować, automatycznie podkłada im zmyślone, ale realistyczne strony generowane przez AI. Podejrzane boty trafiają w pułapkę, która zużywa ich zasoby obliczeniowe i pozwala Cloudflare skuteczniej je identyfikować i blokować. Całość działa w pełni automatycznie, bez potrzeby konfigurowania reguł przez użytkownika, a jednocześnie nie wpływa na działanie strony dla prawdziwych odwiedzających.

17) Nowoczesne środowisko do pracy w terminalu - czyli co?

https://jvns.ca/blog/2025/01/11/getting-a-modern-terminal-setup/?

INFO: Współcześnie coraz więcej technicznych osób z branży IT wykorzystuje w swojej pracy narzędzia terminalowe. Jednak terminal to nie musi być tylko czarne okienko, do którego wkleja się gotowe komendy. Można znacznie podnieść jakość pracy w nim. Autorka analizuje, czym jest nowoczesne środowisko terminalowe i dlaczego jego konfiguracja nie jest tak trywialna, jak się z pozoru wydaje. W artykule znajdziesz też propozycje zestawów narzędzi i minimalnych konfiguracji, które pozwolą Ci podnieść komfort pracy w terminalu.

18) Cybermonit - dashboard cyberbezpieczeństwa

https://cybermonit.com/

INFO: Prosta aplikacja webowa polskiej produkcji, dzięki której szybko dowiesz się, komu ostatnio wyciekły dane, jakie nowe CVE zgłoszono, które firmy ucierpiały z powodu ransomware itp. Do tego garść statystyk. Projekt, z tego co widzę, dopiero się rozwija.

19) Omówienie technik zarządzania czasem w pracy

https://mikefisher.substack.com/p/time-management

INFO: Wiesz, czym jest metoda 3/3/3, metoda Ivy Lee, strategia Seinfeld albo technika pomodoro? Jeśli któreś z tych nazw brzmią dla Ciebie obco, a jednocześnie chcesz zwiększyć swoją produktywność, to ten artykuł skrótowo omawia kilka sprawdzonych metod na osiągnięcie tego. Znajdziesz tam także te bardziej znane podejścia, jak matryca Eisenhowera czy klasyczne GTD.

20) Lightnote - teoria muzyki bez nut i trudnych symboli

https://www.lightnote.co/

INFO: Interaktywny kurs online, który wyjaśnia podstawy teorii muzyki na prostych przykładach fal dźwiękowych, bez klasycznego zapisu nutowego. Poznasz m.in. czym są dźwięki, jak działają harmonie, jakie są różnice między skalami pentatoniczną a chromatyczną oraz jak budować akordy. Całość podana jest w przystępnej formie, czyli 'kliknij, posłuchaj, zrozum’. Ciekawy, interaktywny artykuł.

21) Damn Vulnerable MCP Server - podatna aplikacja do testowania ataków

https://github.com/harishsg993010/damn-vulnerable-MCP-server

INFO: Sporo się ostatnio mówi o podatności serwerów MCP używanych przez AI. Tylko na czym ćwiczyć wykorzystywanie takich podatności będąc np. pentesterem? Właśnie po to powstał ten projekt. Jest to skrajnie źle napisany serwer, który możesz hackować na 10 różnych sposobów. Znajdziesz tu m.in. przykłady ataków typu prompt injection, tool poisoning, przejęcia uprawnień czy wykonywania złośliwego kodu. Całość działa w Dockerze i jest dobrym materiałem edukacyjnym dla pentesterów, osób uczących się o LLM oraz tych zainteresowanych bezpieczeństwem AI.

22) Demo Magic - automatyzacja prezentacji w terminalu

https://github.com/paxtonhare/demo-magic

INFO: Podczas swojej prelekcji czy na firmowym spotkaniu chcesz pokazać, jak działa Twoja aplikacja. Odpalasz terminal, wklepujesz komendę… literówka, jeszcze jedna, zła nazwa pliku, nie ten katalog, argh! Ten skrypt umożliwi Ci przygotowanie wszystkich poleceń wcześniej i uruchomienie ich dosłownie jednym naciśnięciem klawisza. Do tego nie będzie to wyglądać jak nagrane demo, bo wszystko dzieje się na żywo i komendy naprawdę się wykonują. Widzowie widzą, jak te wszystkie komendy “wpisujesz” (a dokładniej mówiąc: robi to Twój scenariusz w Demo Magic). Przydatne i niezwykle przyspieszające prezentację rozwiązanie.

23) Granie i programowanie na drukarce – język PostScript w praktyce

https://seriot.ch/projects/programming_in_postscript.html

INFO: Autor pokazuje, że PostScript (kojarzony głównie z formatem plików do druku) to tak naprawdę pełnoprawny język programowania. Można w nim stworzyć np. Tetrisa, Sokobana czy nawet szachy. Muszę przyznać, że to bardzo kreatywne zastosowanie.

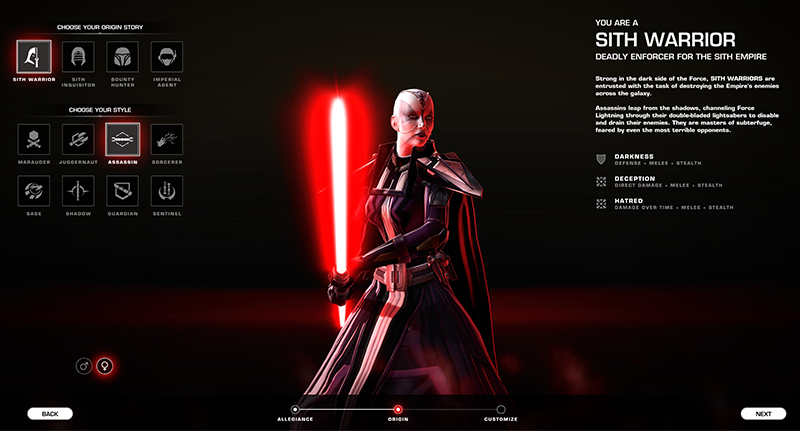

24) AI w branży gier - demotywacja i przytłoczenie, czy wsparcie?

https://aftermath.site/ai-video-game-development-art-vibe-coding-midjourney

INFO: Rośnie presja na pracowników branży gier wideo do wdrażania AI w procesie twórczym, często wbrew ich woli i momentami wbrew zdrowemu rozsądkowi. Artyści i programiści opowiadają o tym, jak AI nie tylko obniża jakość pracy, ale też podważa sens niektórych z ich zawodowych kompetencji, zastępując przemyślaną kreację automatycznym generowaniem treści. Ciekawa perspektywa pracowników zmuszonych do wykorzystywania sztucznej inteligencji w swojej pracy.

25) Prosty, ale użyteczny asystent AI oparty o SQLite i cron joby

https://www.geoffreylitt.com/2025/04/12/how-i-made-a-useful-ai-assistant-with-one-sqlite-table-and-a-handful-of-cron-jobs.html

INFO: Stevens to osobisty asystent AI działający w oparciu o jedną tabelę SQLite i zestaw cronów, który codziennie przygotowuje spersonalizowane raporty dla użytkownika (np. plan dnia, pogodę, przesyłki do odebrania itp.) i pozwala na interakcję przez Telegrama. Całość hostowana jest na platformie Val Town i bazuje na bardzo prostej, ale sprytnej architekturze — każda przypominajka to po prostu tekstowy wpis zawarty w tabeli, a integracje z kalendarzem, pogodą czy pocztą to zwykłe importy danych. Ciekawe rozwiązanie i przyznam, że od dwóch lat używam tego samego podejścia, ale takie podsumowania wysyłam sobie na maila.

26) Nie publikuj fotek dzieci w necie — analiza ryzyka

https://niebezpiecznik.pl/post/dlaczego-lepiej-nie-publikowac-zdjec-swojego-dziecka-w-sieci/

INFO: W artykule szczegółowo wyjaśniono zagrożenia wynikające z tzw. sharentingu, czyli publikowania zdjęć i informacji o dzieciach bez ich świadomej zgody. Omawiane są zarówno ryzyka psychiczne i społeczne, jak i kwestie związane z bezpieczeństwem (tym fizycznym i cyfrowym). Do czego takie fotki mogą zostać wykorzystane przez agresorów? Warto rzucić okiem, zwłaszcza jeśli masz dzieci lub masz kontakt z ludźmi nadużywającymi sharentingu.

27) Drobne atrybuty inputów w HTML, które znacząco poprawiają UX

https://garrettdimon.com/journal/posts/fine-tuning-text-inputs

INFO: Podczas wypełniania formularza w jakimś losowym polu uruchamia Ci się sprawdzanie pisowni. Podczas wpisywania parametrów konfiguracyjnych dla aplikacji webowej autokorekta wszystko zepsuła. Z każdej strony wyskakują Ci jakieś autopodpowiedzi w polach tekstowych. To wszystko da się okiełznać. Trzeba znać tylko kilka parametrów w HTML, które mogą poprawić doświadczenie użytkownika z Twoją aplikacją, a w niektórych przypadkach obronią go przed wpadką.

28) Nowy, polski model typu 'guardrails’ - pomożesz w nauce?

https://speakleash.org/blog/sojka-model-typu-guardrails-03-04-2025/

INFO: Powstał nowy model służący do wykrywania toksycznych i szkodliwych treści w internecie. Nazywa się Sójka i jest to model szkolony we współpracy z ludźmi, co oznacza, że jego klasyfikacja treści bazuje między innymi na opinii ankietowanych, a nie tylko na sprytnych algorytmach czy promptach. Jeśli chcesz pomóc w szkoleniu wspomnianego modelu (możesz poświęcić tyle czasu, ile zechcesz, nawet minutę), to na końcu tekstu masz link do systemu uczenia. Wejdź tam i pomóż zaklasyfikować kilka komentarzy.

29) Czy naprawdę żyjemy już w erze post-deweloperskiej?

https://www.joshwcomeau.com/blog/the-post-developer-era/

INFO: Autor analizuje, jak przez ostatnie dwa lata zmieniła się rola programistów w kontekście dynamicznego rozwoju narzędzi AI. Bazuje na realnych przypadkach z firm takich jak Google oraz na własnych doświadczeniach z narzędziami typu Cursor/Claude. Czy naprawdę koniec programistów jest już blisko? Tekst do przemyślenia.

30) Reguły AI jako wektor ataku - nowa podatność w GitHub Copilot i Cursor

https://www.pillar.security/blog/new-vulnerability-in-github-copilot-and-cursor-how-hackers-can-weaponize-code-agents

INFO: Nowy typ ataku typu supply chain wykorzystuje pliki konfiguracyjne (tzw. rules files) używane przez asystentów AI, takich jak GitHub Copilot i Cursor, do wstrzykiwania złośliwego kodu. Atak bazuje na ukrytych znakach Unicode i manipulacjach promptów, które wpływają na sposób generowania kodu przez AI bez wiedzy programisty. Pliki takie często są współdzielone w zespołach, więc jeden zainfekowany plik może prowadzić do zainfekowania całego zespołu.

31) Dlaczego nie powinieneś ufać kodom QR (film, 23m)

https://www.youtube.com/watch?v=k_A9Ai7EdD0

INFO: Kody QR są wygodne, ale mogą być zarazem niebezpieczne. Film tłumaczy, jak działają mechanizmy oszustw opartych na kodach QR, takie jak quishing czy podszywanie się pod znane instytucje (banki, urzędy, firmy kurierskie). Pokazano konkretne przykłady ataków, które miały miejsce w polskich miastach – od fałszywych mandatów po złośliwe naklejki na parkomatach. Ciekawa analiza problemu.

32) Cloudflare ma też DNS-y “rodzinne” — wiesz, do czego służą?

https://typefully.com/uwteam/dns-cie-ochroni-na-pewno-pomoze-lnI8QIJ

INFO: Standardowe DNS-y Cloudflare (1.1.1.1) są szybkie i łatwe do zapamiętania, ale nie oferują żadnych supermocy. Istnieją jednak dwa dodatkowe resolvery, które pomogą Ci zabezpieczyć się przed malwarem i niechcianymi treściami dla dorosłych.

33) Czy naprawdę potrzebujesz websocketów w swoim projekcie?

https://hntrl.io/posts/you-dont-need-websockets/

INFO: WebSockety są często postrzegane jako domyślne rozwiązanie do obsługi komunikacji w czasie rzeczywistym, jednak nie zawsze są one najlepszym wyborem. Artykuł omawia ich ograniczenia, złożony cykl życia połączenia oraz różne komplikacje po stronie serwera. W wielu przypadkach prostsze i bardziej niezawodne mogą być alternatywy oparte na HTTP, takie jak klasyczne API lub mechanizmy streamingu.

34) VS Code themes - zbiór skórek

https://vscodethemes.com/

INFO: Twoje IDE nie musi być tylko jasne/ciemne. Możesz wybierać z puli dziesiątek skórek. Nie przestrasz się, bo wszystkie skórki domyślnie wyświetlają się jako te z białym tłem. Możesz jednak użyć kropek pod screenem, aby zmienić ich wariant na ciemny, jeśli taki preferujesz. Listing domyślnie posortowany jest, zaczynając od najczęściej pobieranych pozycji.

35) Lista 13 praw inżynierii oprogramowania, które warto znać

https://newsletter.manager.dev/p/the-13-software-engineering-laws

INFO: Zbiór 13 praw i zasad, które mają ogromne znaczenie w kontekście zarządzania projektami i zespołami programistycznymi – od znanego prawa Parkinsona przez mniej popularne, jak prawo Hyruma czy prawo Gilba. Każde z nich zostało opisane w przystępny sposób, z przykładami, komentarzami autora i sugestiami, jak wpływają na codzienną pracę w zespole. Dobra lektura dla każdego, kto zarządza zespołem lub chce lepiej zrozumieć realia pracy w branży IT.

== LINKI TYLKO DLA PATRONÓW ==

36) Baza wiedzy na temat malware - analizy

https://uw7.org/un_a991119058c36

INFO: To zbiór linków do analiz ponad 140 złośliwych aplikacji. Kliknij nazwę, która Cię interesuje, i przeczytaj profesjonalną analizę, jak ta aplikacja działa, jak infekuje komputer, jakie ma wdrożone zabezpieczenia i co docelowo robi w systemie ofiary. Dobra lektura dla fanów cybersecurity i pentesterów.

![Gawron, Ślązak i co dalej: kurs na nowoczesną korwetę [RAPORT część 4]](https://cdn.defence24.pl/2025/04/17/1920x1080px/NcZoZuTQFlPJbr2L9EPYIh0vTpuPp0ZtB8lyHjFL.dpv9.jpg)

![Wielkanocny koszyk pusty. „Czerwone Diabły” bez goli, polotu i punktów w meczu z Wolves [WIDEO]](https://www.manutd.pl/wp-content/uploads/2025/04/pablo-sarabia-team.jpg)

![Nowy kontrakt piłkarza Korony Kielce [OFICJALNIE]](https://transfery.info/img/photos/105009/1500xauto/hubert-zwozny.jpg)