Установка WireGuard

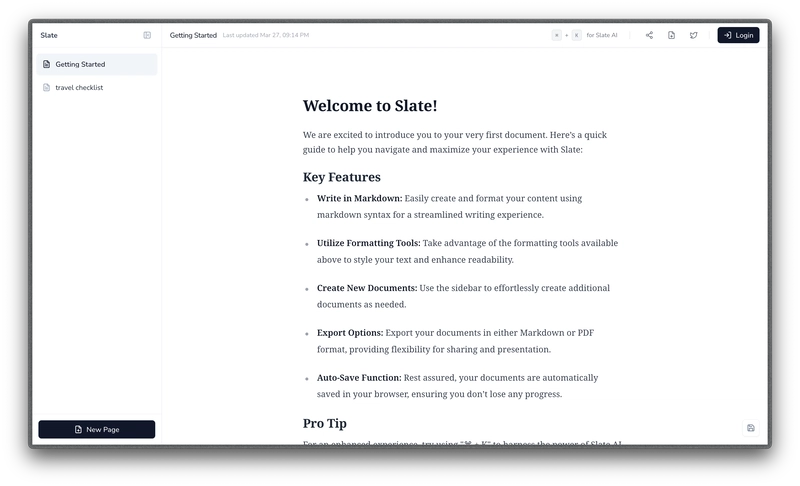

Будем устанавливать WireGuard на сервер и настраивать клиента. Сервер ubuntu 22.04, клиент manjaro linux. Серверная часть Обновляем пакеты apt update && apt upgrade -y Устанавливаем wireguard apt install -y wireguard Перейдем для удобства в настройки wireguard cd /etc/wireguard Генерируем приватный и публичный ключ wiregurd wg genkey | tee /etc/wireguard/private.key | wg pubkey | tee /etc/wireguard/public.key Команда tee принимает данные, записывает их в файл и отправляет их дальше в stdout. Таким образом у нас создадутся 2 файла private.key и public.key с ключами. Создаем файл с конфигурацией vim wg0.conf со следующим содержимым: [Interface] PrivateKey = Address = 10.0.0.1/24 # Внутренний IP сервера ListenPort = 51820 # Порт для подключения PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE #[Peer] #PublicKey = < Публичный ключ клиента 1> #AllowedIPs = 10.0.0.2/32 #[Peer] #PublicKey = < Публичный ключ клиента 2> #AllowedIPs = 10.0.0.3/32 В этот файл мы должны вставить приватный ключ из private.key. Адрес 10.0.0.1/24 будет для сервера. Сервер будет доступен по этому адресу. Также у нас есть 2 клинта с адресами 10.0.0.3 и 10.0.0.2. Пока все что относится к клиентам закоментировано. Настройка проброски портов echo "net.ipv4.ip_forward=1" >> /etc/sysctl.conf Проверка sysctl -p должна вывести net.ipv4.ip_forward=1

Будем устанавливать WireGuard на сервер и настраивать клиента. Сервер ubuntu 22.04, клиент manjaro linux.

Серверная часть

Обновляем пакеты

apt update && apt upgrade -y

Устанавливаем wireguard

apt install -y wireguard

Перейдем для удобства в настройки wireguard

cd /etc/wireguard

Генерируем приватный и публичный ключ wiregurd

wg genkey | tee /etc/wireguard/private.key | wg pubkey | tee /etc/wireguard/public.key

Команда

teeпринимает данные, записывает их в файл и отправляет их дальше в stdout. Таким образом у нас создадутся 2 файла private.key и public.key с ключами.

Создаем файл с конфигурацией

vim wg0.conf со следующим содержимым:

[Interface]

PrivateKey = <Приватный ключ сервера из файла private.key>

Address = 10.0.0.1/24 # Внутренний IP сервера

ListenPort = 51820 # Порт для подключения

PostUp = iptables -A FORWARD -i wg0 -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i wg0 -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

#[Peer]

#PublicKey = < Публичный ключ клиента 1>

#AllowedIPs = 10.0.0.2/32

#[Peer]

#PublicKey = < Публичный ключ клиента 2>

#AllowedIPs = 10.0.0.3/32

В этот файл мы должны вставить приватный ключ из private.key. Адрес 10.0.0.1/24 будет для сервера. Сервер будет доступен по этому адресу. Также у нас есть 2 клинта с адресами 10.0.0.3 и 10.0.0.2. Пока все что относится к клиентам закоментировано.

Настройка проброски портов

echo "net.ipv4.ip_forward=1" >> /etc/sysctl.conf

Проверка sysctl -p должна вывести net.ipv4.ip_forward=1

![[FREE EBOOKS] The Ultimate Linux Shell Scripting Guide, Artificial Intelligence for Cybersecurity & Four More Best Selling Titles](https://www.javacodegeeks.com/wp-content/uploads/2012/12/jcg-logo.jpg)