Hackers chineses miram 12 mil roteadores Cisco em novos ataques; proteja-se

O grupo de hackers chinês conhecido como Salt Typhoon, que ganhou notoriedade após uma série de ataques a grandes operadoras de telecomunicações em 2024, continua ativo. Agora, ele está explorando vulnerabilidades em roteadores da Cisco, com o intuito de acessar e controlar provedores de serviços tanto nos Estados Unidos quanto em outros países. Falha grave no 7-Zip permite que hackers infectem PCs sem alerta de segurança Falha grave de segurança afeta todas as CPUs AMD Ryzen desde 2017 A nova campanha de ataques foi identificada e analisada pela Recorded Future, que divulgou um relatório detalhado na última quinta-feira (13). Segundo os especialistas, o grupo conseguiu comprometer equipamentos de rede Cisco em pelo menos cinco operadoras de telecomunicações entre dezembro de 2024 e janeiro de 2025. Entre os alvos estão provedores dos EUA, Reino Unido, África do Sul, Itália e Tailândia. A descoberta demonstra que, mesmo após a ampla cobertura da imprensa sobre suas atividades e as sanções impostas pelos EUA, o Salt Typhoon continua operando a todo vapor, impondo desafios às autoridades cibernéticas e gestores de rede para protegerem infraestruturas críticas de telecomunicações contra ataques financiados por estados. -Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.- Quais são as vulnerabilidades nos roteadores da Cisco? De acordo com o relatório da Recorded Future, o Salt Typhoon está explorando duas vulnerabilidades críticas no sistema operacional IOS XE dos roteadores Cisco: CVE-2023-20198: uma falha de elevação de privilégios na interface web do IOS XE que permite que um invasor crie uma nova conta de usuário local com privilégios administrativos, sem exigir autenticação prévia. Essa vulnerabilidade atingiu pontuação máxima de 10 na escala CVSS de gravidade CVE-2023-20273: associada à primeira, essa vulnerabilidade permite a execução de comandos maliciosos no dispositivo comprometido com privilégios de root, uma vez que a falha CVE-2023-20198 já tenha sido explorada. Ela recebeu pontuação de 7,2 na escala de severidade CVSS Mapa mostra países-alvo dos novos ataques do Salt Typhoon (Imagem: Reprodução/Recorded Future) Segundo os pesquisadores, o grupo hacker aproveita inicialmente a CVE-2023-20198 para conquistar acesso ao dispositivo, criando uma conta de usuário local com uma senha inserida pelo invasor. Depois, utilizando essa conta, exploram a CVE-2023-20273 para elevar os privilégios ao nível root. Com o controle total sobre o equipamento, o Salt Typhoon reconfigura o roteador para estabelecer um túnel GRE (Generic Routing Encapsulation) que liga o dispositivo comprometido à sua própria infraestrutura. Esse túnel possibilita o acesso persistente e a exfiltração de dados, diminuindo o risco de detecção por sistemas de monitoramento e firewalls. É importante ressaltar que essas vulnerabilidades já são conhecidas: a Cisco as divulgou em outubro de 2023, juntamente com os patches de correção correspondentes. No entanto, muitas organizações ainda não aplicaram essas atualizações, deixando seus dispositivos vulneráveis. Hackers querem roubar dados sensíveis O objetivo maior do Salt Typhoon ao comprometer as redes de operadoras é obter acesso a dados sensíveis que trafegam por essas infraestruturas. Em ataques anteriores, o grupo não só conseguiu interceptar comunicações de figuras políticas importantes dos EUA, como também acessou plataformas legalmente utilizadas por agências de aplicação da lei para interceptação de dados. Ao se infiltrar nas redes das operadoras, os hackers passam a ter capacidade de monitorar conversas confidenciais, manipular fluxos de dados e, potencialmente, interromper serviços em meio a conflitos geopolíticos. A atenção direcionada a programas de interceptação legal e a figuras políticas no cenário estadunidense demonstra os objetivos estratégicos de inteligência por trás dessas ações, além de representar uma ameaça significativa à segurança do país. Objetivo dos hackers chineses é interceptar comunicações sigilosas e de importância geopolítica (Imagem: Reprodução/master1305/Freepik) Embora o foco da ação do grupo hacker seja os Estados Unidos, Jon Condra, diretor sênior de inteligência estratégica da Recorded Future, enfatiza que o escopo é global: "Isso evidencia os requisitos estratégicos de inteligência chineses para acessar redes sensíveis com fins de espionagem, para interromper ou manipular fluxos de dados, ou até mesmo para se posicionar antecipadamente para ações disruptivas ou destrutivas caso haja uma escalada de tensões geopolíticas ou um conflito aberto", pontua o executivo. Roteadores Cisco vulneráveis passam de 12.000 De acordo com a Recorded Future, o Salt Typhoon tentou explorar mais de 1.000 dispositivos de rede Cisco em todo o mundo no período entre dezembro de 2024 e janeiro de 2025. A maior parte das tentativas se concentrou em

O grupo de hackers chinês conhecido como Salt Typhoon, que ganhou notoriedade após uma série de ataques a grandes operadoras de telecomunicações em 2024, continua ativo. Agora, ele está explorando vulnerabilidades em roteadores da Cisco, com o intuito de acessar e controlar provedores de serviços tanto nos Estados Unidos quanto em outros países.

- Falha grave no 7-Zip permite que hackers infectem PCs sem alerta de segurança

- Falha grave de segurança afeta todas as CPUs AMD Ryzen desde 2017

A nova campanha de ataques foi identificada e analisada pela Recorded Future, que divulgou um relatório detalhado na última quinta-feira (13). Segundo os especialistas, o grupo conseguiu comprometer equipamentos de rede Cisco em pelo menos cinco operadoras de telecomunicações entre dezembro de 2024 e janeiro de 2025. Entre os alvos estão provedores dos EUA, Reino Unido, África do Sul, Itália e Tailândia.

A descoberta demonstra que, mesmo após a ampla cobertura da imprensa sobre suas atividades e as sanções impostas pelos EUA, o Salt Typhoon continua operando a todo vapor, impondo desafios às autoridades cibernéticas e gestores de rede para protegerem infraestruturas críticas de telecomunicações contra ataques financiados por estados.

-

Entre no Canal do WhatsApp do Canaltech e fique por dentro das últimas notícias sobre tecnologia, lançamentos, dicas e tutoriais incríveis.

-

Quais são as vulnerabilidades nos roteadores da Cisco?

De acordo com o relatório da Recorded Future, o Salt Typhoon está explorando duas vulnerabilidades críticas no sistema operacional IOS XE dos roteadores Cisco:

- CVE-2023-20198: uma falha de elevação de privilégios na interface web do IOS XE que permite que um invasor crie uma nova conta de usuário local com privilégios administrativos, sem exigir autenticação prévia. Essa vulnerabilidade atingiu pontuação máxima de 10 na escala CVSS de gravidade

- CVE-2023-20273: associada à primeira, essa vulnerabilidade permite a execução de comandos maliciosos no dispositivo comprometido com privilégios de root, uma vez que a falha CVE-2023-20198 já tenha sido explorada. Ela recebeu pontuação de 7,2 na escala de severidade CVSS

Segundo os pesquisadores, o grupo hacker aproveita inicialmente a CVE-2023-20198 para conquistar acesso ao dispositivo, criando uma conta de usuário local com uma senha inserida pelo invasor. Depois, utilizando essa conta, exploram a CVE-2023-20273 para elevar os privilégios ao nível root.

Com o controle total sobre o equipamento, o Salt Typhoon reconfigura o roteador para estabelecer um túnel GRE (Generic Routing Encapsulation) que liga o dispositivo comprometido à sua própria infraestrutura. Esse túnel possibilita o acesso persistente e a exfiltração de dados, diminuindo o risco de detecção por sistemas de monitoramento e firewalls.

É importante ressaltar que essas vulnerabilidades já são conhecidas: a Cisco as divulgou em outubro de 2023, juntamente com os patches de correção correspondentes. No entanto, muitas organizações ainda não aplicaram essas atualizações, deixando seus dispositivos vulneráveis.

Hackers querem roubar dados sensíveis

O objetivo maior do Salt Typhoon ao comprometer as redes de operadoras é obter acesso a dados sensíveis que trafegam por essas infraestruturas. Em ataques anteriores, o grupo não só conseguiu interceptar comunicações de figuras políticas importantes dos EUA, como também acessou plataformas legalmente utilizadas por agências de aplicação da lei para interceptação de dados.

Ao se infiltrar nas redes das operadoras, os hackers passam a ter capacidade de monitorar conversas confidenciais, manipular fluxos de dados e, potencialmente, interromper serviços em meio a conflitos geopolíticos. A atenção direcionada a programas de interceptação legal e a figuras políticas no cenário estadunidense demonstra os objetivos estratégicos de inteligência por trás dessas ações, além de representar uma ameaça significativa à segurança do país.

Embora o foco da ação do grupo hacker seja os Estados Unidos, Jon Condra, diretor sênior de inteligência estratégica da Recorded Future, enfatiza que o escopo é global:

"Isso evidencia os requisitos estratégicos de inteligência chineses para acessar redes sensíveis com fins de espionagem, para interromper ou manipular fluxos de dados, ou até mesmo para se posicionar antecipadamente para ações disruptivas ou destrutivas caso haja uma escalada de tensões geopolíticas ou um conflito aberto", pontua o executivo.

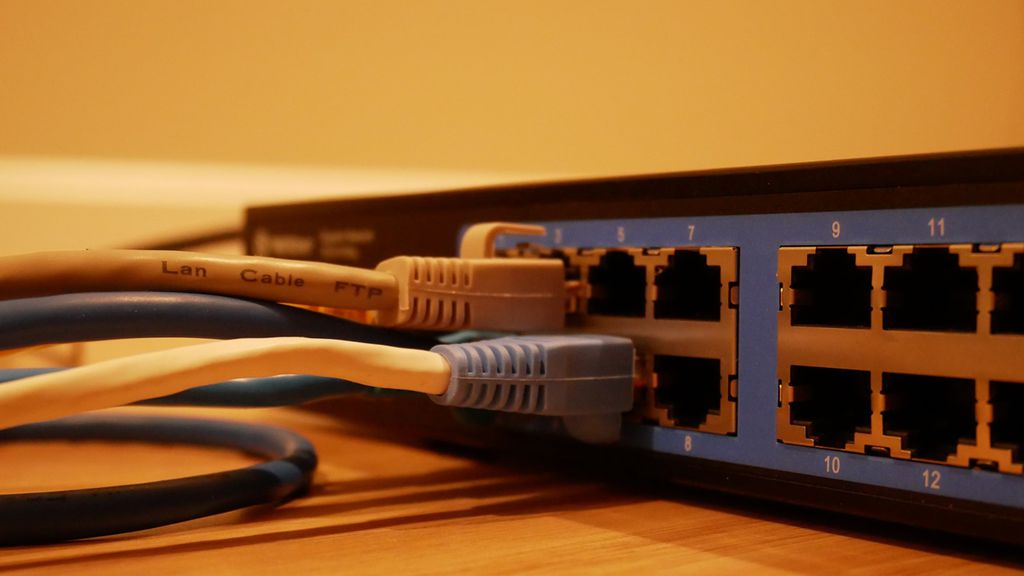

Roteadores Cisco vulneráveis passam de 12.000

De acordo com a Recorded Future, o Salt Typhoon tentou explorar mais de 1.000 dispositivos de rede Cisco em todo o mundo no período entre dezembro de 2024 e janeiro de 2025. A maior parte das tentativas se concentrou em equipamentos localizados nos Estados Unidos, América do Sul e Índia, enquanto outros dispositivos comprometidos foram detectados em mais de 100 países.

Embora o foco principal tenha sido nas operadoras de telecomunicações, os pesquisadores também identificaram investidas contra dispositivos ligados a 13 universidades em países como Argentina, Indonésia, Holanda, EUA e Vietnã. Essas instituições parecem ter sido visadas devido à relevância de seus projetos em áreas como telecomunicações, engenharia e tecnologia.

O aspecto mais alarmante é que, com base em dados de varredura da internet, a Recorded Future descobriu mais de 12.000 roteadores Cisco com interfaces web expostas publicamente. Isso significa que há um número significativamente maior de aparelhos potencialmente vulneráveis, que podem ser alvos futuros do Salt Typhoon ou de outros grupos maliciosos.

Aprenda a se proteger dos ataques

Embora os ataques dirigidos pelo Salt Typhoon tenham como foco principal os dispositivos de grandes operadoras de telecomunicações, é fundamental que administradores de rede – e até mesmo usuários domésticos – adotem medidas preventivas.

A recomendação primordial é aplicar o quanto antes as atualizações de segurança liberadas pela Cisco, que corrigem as vulnerabilidades CVE-2023-20198 e CVE-2023-20273 em todos os dispositivos que utilizam o sistema operacional IOS XE.

Além disso, a Cisco e especialistas em segurança aconselham a desabilitar o recurso de servidor HTTP em sistemas expostos à internet ou, alternativamente, restringir seu acesso somente a endereços IP confiáveis. Para isso, utilize os comandos "no ip http server" ou "no ip http secure-server" no modo de configuração global do dispositivo.

Administradores de rede também devem ficar atentos aos logs do sistema em busca de indicadores de comprometimento, como a criação de novas contas de usuário não-autorizadas ou atividades incomuns na interface web.

Vídeo: Ainda tem medo de pagar suas compras usando o telefone ou o smartwatch? Canaltech discute questão neste vídeo no YouTube

Leia mais no Canaltech:

- Pesquisadores descobrem falhas gravíssimas em chips da Apple

- Comprar um monitor novo deve ficar muito mais caro em breve

- Novo algoritmo chinês aumenta desempenho de GPUs NVIDIA em até 800 vezes

Leia a matéria no Canaltech.