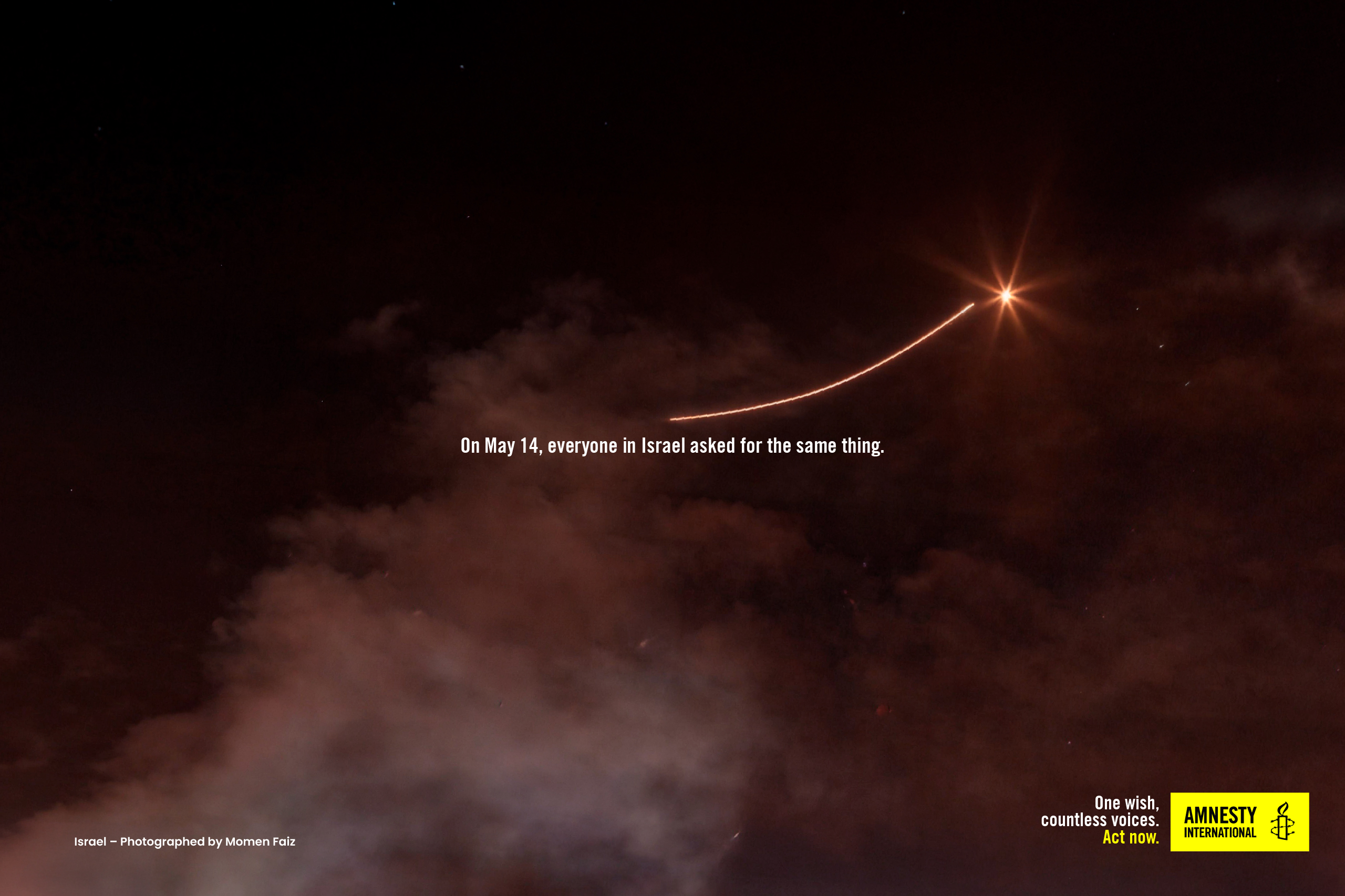

La guerre silencieuse des hackers éthiques

Les hackers éthiques mènent une guerre silencieuse contre les cybercriminels. Ce silence protège ceux et celles qui doivent protéger nos données.

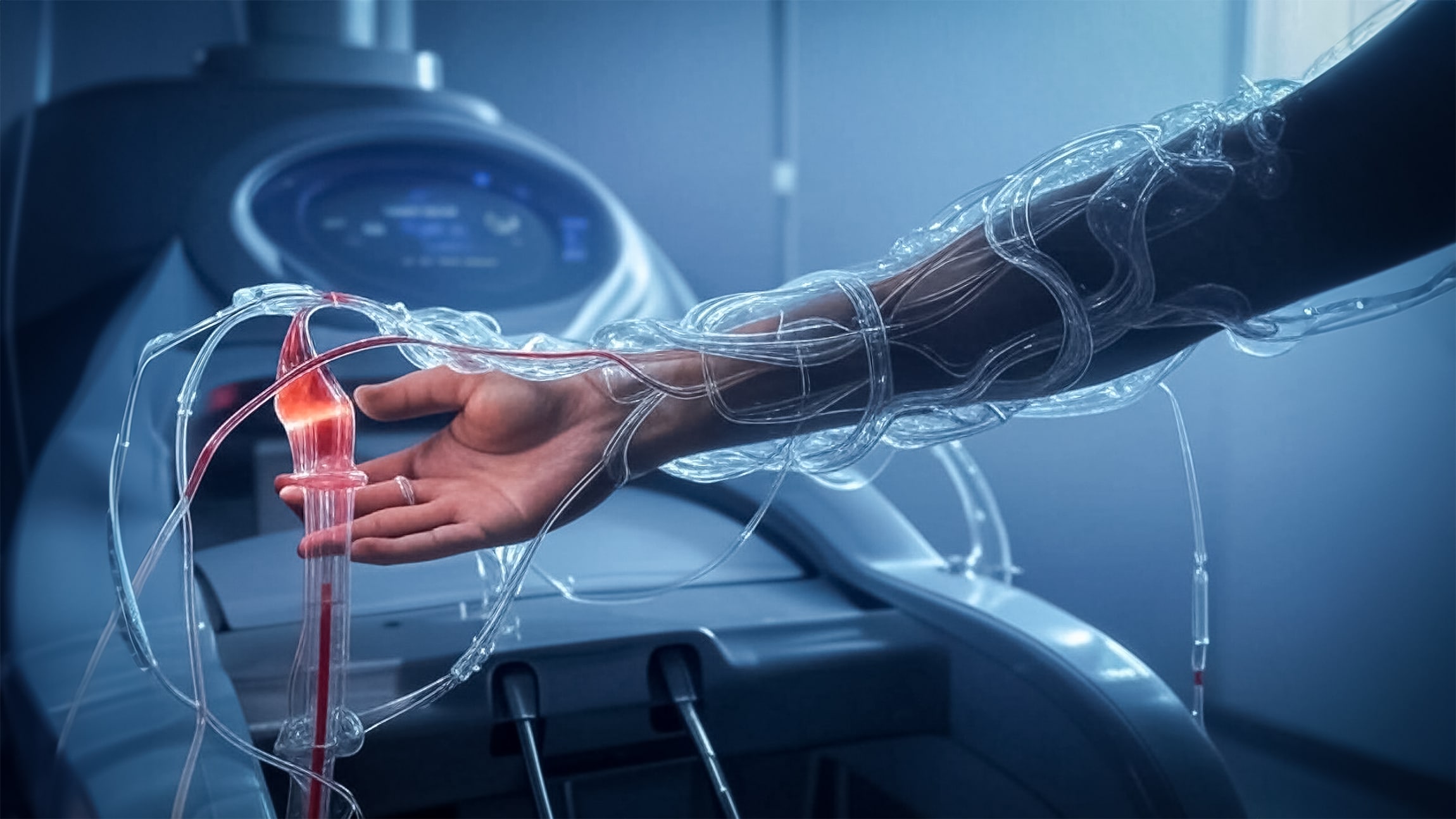

Les hackers éthiques se font embaucher par des entreprises ou des collectivités pour tester la résistance aux cyberattaques de leurs systèmes informatiques. Leur guerre silencieuse protège ceux et celles qui doivent protéger nos données.

Experts dans la lutte contre la cybercriminalité, les hackers éthiques travaillent à protéger et renforcer la sécurité informatique des entreprises et des États qui font appel à eux. Selon le site communautaire HackerOne, qui regroupe plus de 600 000 hackers éthiques à travers le monde, le premier dispositif qui a consisté à récompenser des hackers pour identifier les problèmes d’un programme informatique ou d’un système d’exploitation remonte à 1983 : on parle alors de bug bounty programme, ou « programme de prime aux bogues » en français.

Depuis lors, ces bug bounty programmes se sont multipliés. En 2020, les hackers éthiques de la plate-forme hackerone auraient résolu plus de 300 000 défaillances et vulnérabilités informatiques en échange de plus de 200 millions de dollars de primes, ou bounties.

En matière de sécurité et de défense, l’emploi de ruses, quelles qu’elles soient, ne se fait ni au grand jour ni avec grand bruit. Dans une étude pionnière sur ce thème, nous avons examiné ce qui constitue l’éthique silencieuse des hackers éthiques dans la guerre qu’ils et elles mènent aux cybercriminels.

De manière générale, les hackers éthiques se spécialisent dans les tests d’intrusion informatique auprès d’entreprises consentantes, afin d’en explorer les vulnérabilités et de proposer des actions correctrices le cas échéant.

Leur silence assure tout à la fois la transmission des connaissances (par imitation, seul devant l’écran), la formation et l’acquisition des compétences, mais aussi la socialisation au sein d’une communauté et d’un métier ainsi que la promotion de leur expérience et de leur réputation. Toutes ces dimensions sont concrètement liées et se répartissent en fait autour de trois moments : avant, pendant et après la mission de hacking éthique.

Tous les quinze jours, des grands noms, de nouvelles voix, des sujets inédits pour décrypter l’actualité scientifique et mieux comprendre le monde. Abonnez-vous gratuitement dès aujourd’hui !

Avant la mission

Tout d’abord, les hackers éthiques doivent acquérir et développer les compétences techniques nécessaires pour devenir de véritables testeurs capables de détecter des vulnérabilités, plus globalement des failles de sécurité, à savoir des professionnels diplômés et légitimes. Or, leur formation commence souvent dès l’adolescence, de manière isolée, bien avant d’entrer dans l’enseignement supérieur. Par la suite, l’accès à une formation de hacker éthique est longtemps resté difficile en raison du faible nombre de l’offre en tant que telle. Cependant, ces formations ont considérablement crû récemment et gagné en visibilité en France et surtout aux États-Unis.

Lorsqu’une entreprise fait appel à des hackers éthiques, elle le fait sans trop de publicité. Les appels d’offres sont rares. Des plates-formes spécialisées américaines comme HackerOne mettent en relation des entreprises demandeuses et des hackers volontaires. Toutefois, les contrats ne sont pas rendus publics : ni sur les missions, ni sur le montant de la prime, ni sur les résultats…

Les termes du contrat relèvent par définition du secret professionnel : avant de procéder à un test d’intrusion, il est important d’obtenir le consentement des propriétaires du système sur ce qu’il est possible de faire ou de ne pas faire.

Pendant la mission

Lors des tests d’intrusion, les hackers éthiques ont accès à des informations sensibles ou confidentielles sur l’organisation (données informatiques mais aussi financières, logistiques… sans oublier les brevets) et sur ses employés (données fiscales, administratives, etc.). Le secret professionnel autour des informations collectées directement ou indirectement est essentiel.

De même, les vulnérabilités et les failles découvertes pendant la mission doivent toutes être signalées uniquement au commanditaire, sans les rendre publiques ou s’en servir par la suite.

Le hacking éthique n’a pas le même cadre juridique de pays à pays : les lois et les réglementations locales correspondent rarement, que ce soit en Europe ou au sein d’États fédéraux, par exemple en Inde ou aux États-Unis. Le cadre légal changeant oblige ainsi les hackers à la plus grande discrétion, à la demande et pour le bien de leur employeur.

Après la mission

À la fin d’une mission, les obligations des hackers éthiques ne s’arrêtent pas pour autant. Contractuellement, ils n’ont plus le droit de s’introduire dans le système de l’organisation cliente. En même temps, ils doivent effacer toute trace de leur passage et de leur activité et cesser toute forme de tests.

En outre, les hackers éthiques ne doivent divulguer ni ce qui a été vu (informations stratégiques, données privées, défaillances et vulnérabilités identifiées, etc.), ni ce qui a été fait, ni stocker les données collectées. Ils ne doivent pas non plus vendre ces données collectées. Le secret professionnel est de rigueur, autant que le maintien des relations avec chaque client est rendu nécessaire pour assurer le bon suivi des opérations réalisées.

La difficulté pour les hackers éthiques tient au fait de se prévaloir de leur expérience pour des missions à venir auprès de potentiels clients. Ceci doit être fait de manière modérée, à savoir en respectant les règles de confidentialité et sans être identifié à leur tour comme une cible par des concurrents potentiels, voire, surtout, par des hackers criminels.

On retrouve à chaque étape de la mission les règles de confidentialité ayant trait au secret professionnel. Concrètement, les hackers éthiques peuvent être soumis au secret professionnel par mission (en tant que prestataire pour un organisme public de santé par exemple) ou par fonction (en tant que fonctionnaire). Toutefois, pour le moment, ils ne sont pas soumis au secret professionnel en tant que profession.

À mesure de la numérisation grandissante des activités humaines et professionnelles, la cybersécurité phagocyte une grande partie des problématiques sécuritaires, qu’elles soient intérieures et extérieures, publiques et privées. Il ne s’agit plus de travailler à une synergie opérationnelle entre services au sein des organisations, mais plutôt à intégrer de manière systémique la menace cyber et sa prise en charge pour l’ensemble de l’organisation et ses parties prenantes (employés, clients, fournisseurs et société civile en général).

Le silence est l’élément fondamental de la formation (avant la mission), la socialisation (avant et pendant la mission) et la réputation (après la mission) des hackers éthiques. Ce silence transmet et enjoint, socialise et promeut, mais aussi protège ceux qui doivent protéger les données de tout un chacun.

Être hacker éthique constitue au final un engagement opérationnel mais aussi civique, voire politique, qui oblige les organisations publiques et privées à aligner davantage stratégie et éthique, au risque de se mettre en danger.![]()

Les auteurs ne travaillent pas, ne conseillent pas, ne possèdent pas de parts, ne reçoivent pas de fonds d'une organisation qui pourrait tirer profit de cet article, et n'ont déclaré aucune autre affiliation que leur organisme de recherche.

/2025/04/15/063-2209825110-67fe72a516091006028749.jpg?#)