DeceptiveDevelopment : attention aux faux recrutements

Depuis quelques jours, des experts en sécurité évoquent une attaque provenant de Corée du Nord : DeceptiveDevelopment. Cette campagne de phishing cible les sites de recrutements et de freelances pour attirer les développeurs intéressantés par une mission, un nouveau psote. L'opération repose sur deux familles de logiciels malveillants qui se complètent : BeaverTail qui agit comme voleur de données et téléchargeur, puis InvisibleFerret qui combine vol d'informations et accès à distance non autorisé, selon ESET Research. « La stratégie du groupe consiste à faire passer de faux entretiens d'embauche avec des tests de programmation. Les victimes doivent travailler sur des projets hébergés sur GitHub ou des plateformes similaires. Ces fichiers contiennent en réalité des chevaux de Troie qui compromettent l'ordinateur une fois exécutés. », explique Matěj Havránek, chercheur chez ESET, qui a fait la découverte et analysé DeceptiveDevelopment.Les candidats reçoivent des fichiers malveillants par mail ou via un dépôt GitHub par exemple. "On leur demande de modifier le code et de tester le projet, ce qui déclenche l'infection. Les attaquants cachent habilement leur code malveillant dans le backend, souvent sur une seule ligne après un long commentaire, le rendant difficile à repérer." précise ESET Research. Analyse complète de l'attaque (plutôt haut de gamme) : https://www.welivesecurity.com/en/eset-research/deceptivedevelopment-targets-freelance-developers/ Catégorie actualité: Carrièresécurité, recrutementImage actualité AMP:

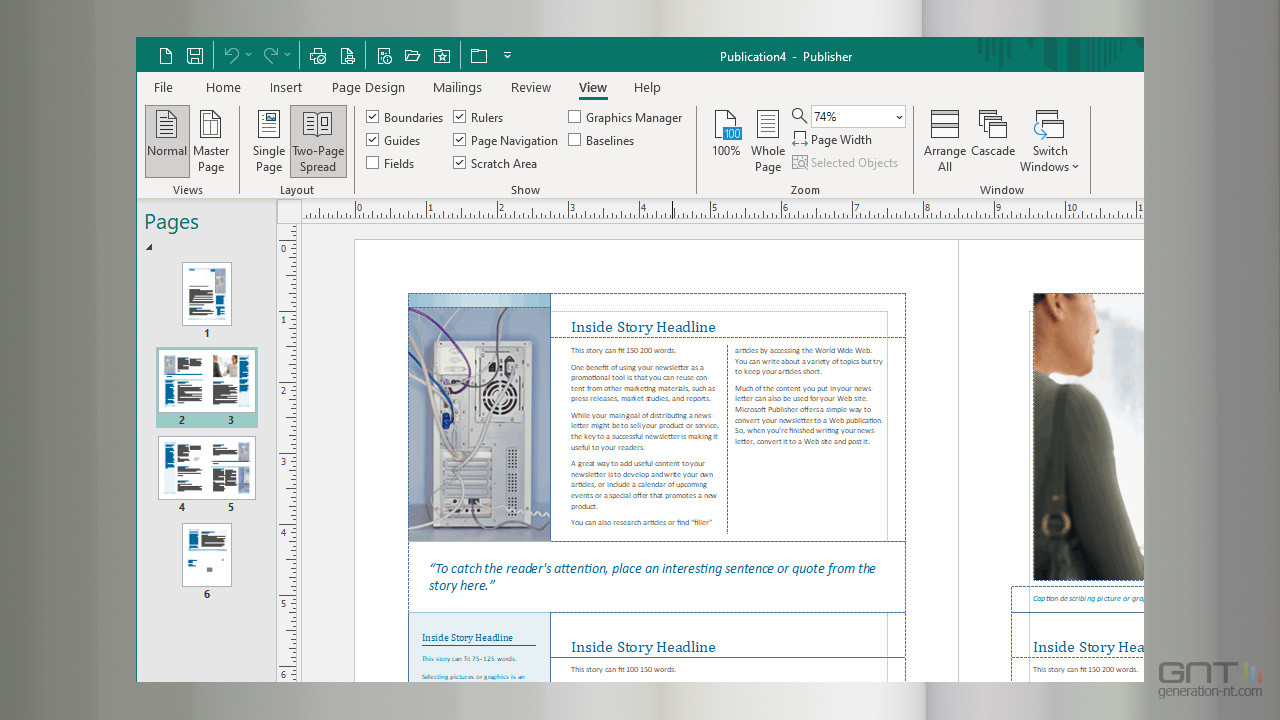

Depuis quelques jours, des experts en sécurité évoquent une attaque provenant de Corée du Nord : DeceptiveDevelopment. Cette campagne de phishing cible les sites de recrutements et de freelances pour attirer les développeurs intéressantés par une mission, un nouveau psote. L'opération repose sur deux familles de logiciels malveillants qui se complètent : BeaverTail qui agit comme voleur de données et téléchargeur, puis InvisibleFerret qui combine vol d'informations et accès à distance non autorisé, selon ESET Research.

« La stratégie du groupe consiste à faire passer de faux entretiens d'embauche avec des tests de programmation. Les victimes doivent travailler sur des projets hébergés sur GitHub ou des plateformes similaires. Ces fichiers contiennent en réalité des chevaux de Troie qui compromettent l'ordinateur une fois exécutés. », explique Matěj Havránek, chercheur chez ESET, qui a fait la découverte et analysé DeceptiveDevelopment.

Les candidats reçoivent des fichiers malveillants par mail ou via un dépôt GitHub par exemple. "On leur demande de modifier le code et de tester le projet, ce qui déclenche l'infection. Les attaquants cachent habilement leur code malveillant dans le backend, souvent sur une seule ligne après un long commentaire, le rendant difficile à repérer." précise ESET Research.

Analyse complète de l'attaque (plutôt haut de gamme) : https://www.welivesecurity.com/en/eset-research/deceptivedevelopment-targets-freelance-developers/

![[LE CROC D’IXÈNE] Déluge de normes vertes](https://media.bvoltaire.fr/file/Bvoltaire/2025/03/bv83-zeg-vgn-516x482.jpg?#)

/2025/03/14/maxnewsworldsix075352-67d428ed1683d633204321.jpg?#)

/2025/03/13/armand-photo-1510391-630x350-67d2a0722da41744050244.webp?#)