Krakowski szpital MSWiA zhackowany!

Minister Cyfryzacji poinformował dziś o ataku na szpital MSWiA w Krakowie. Szczegóły ataku nie są znane, ale życiu i zdrowiu pacjentów nie zagrażało i nie zagraża niebezpieczeństwo, choć szpital przyznaje, że przeszedł na “ograniczoną” obsługę pacjentów. Tu krótkie podsumowanie tego co wiadomo w formie video: To był ransomware Do ataku miało dojść w sobotę 8 […]

Minister Cyfryzacji poinformował dziś o ataku na szpital MSWiA w Krakowie. Szczegóły ataku nie są znane, ale życiu i zdrowiu pacjentów nie zagrażało i nie zagraża niebezpieczeństwo, choć szpital przyznaje, że przeszedł na “ograniczoną” obsługę pacjentów.

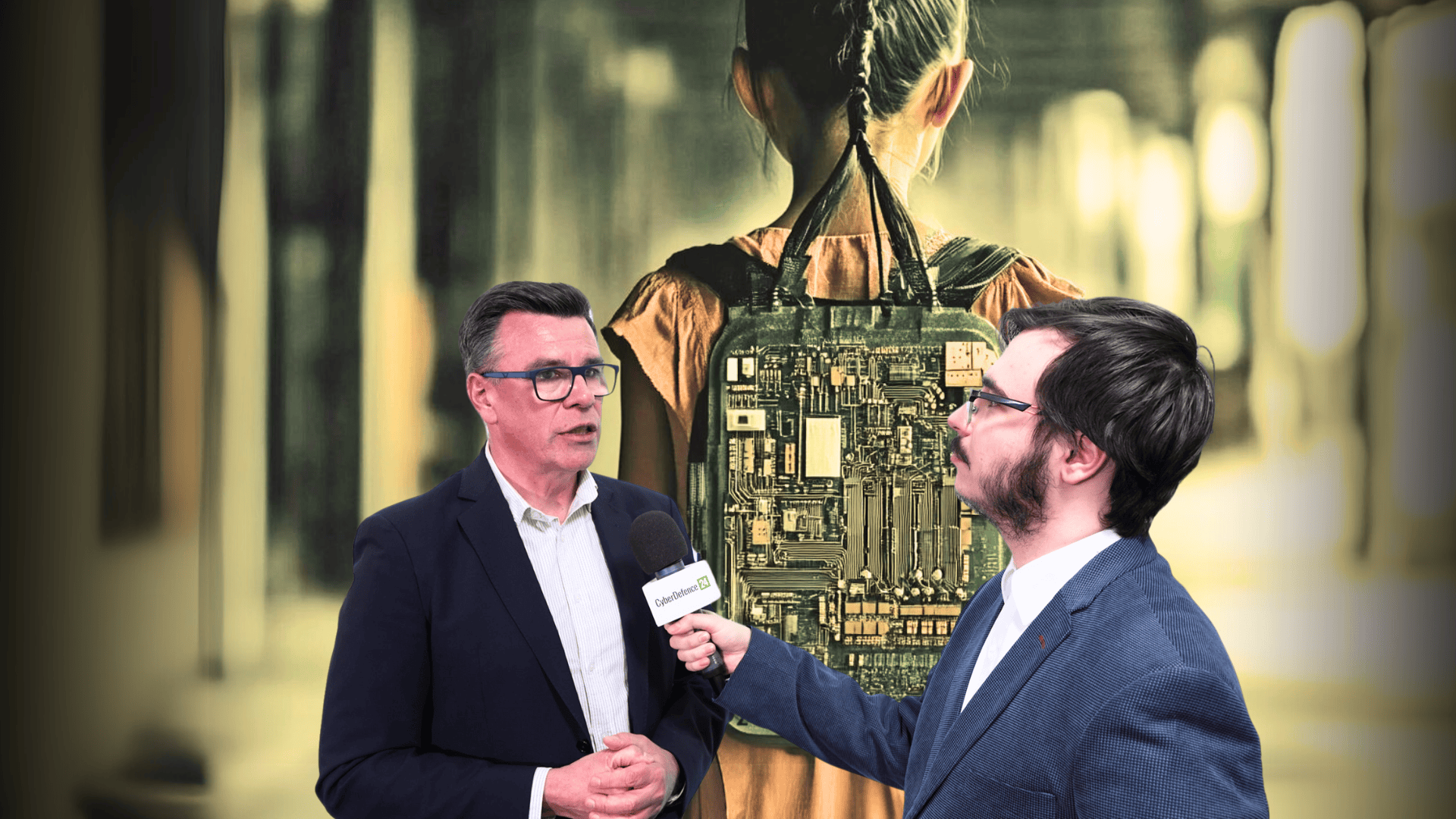

Tu krótkie podsumowanie tego co wiadomo w formie video:

To był ransomware

Do ataku miało dojść w sobotę 8 marca i wiemy, że był to ransomware, czyli atak jakich wiele. Atak, którego celem jest zaszyfrowanie danych po to aby sparaliżować pracę konkretnego celu. Stojący za takimi atakami przestępcy zazwyczaj domagają się od ofiar okupu, bo liczą na to, że dotknięta atakiem firma lub instytucja nie wykonywała kopii bezpieczeństwa swoich systemów i taki atak spowodował u niej utratę istotnych danych.

W przypadku szpitali, takimi danymi mogą być dane związane z diagnostyką i historią chorób pacjenta, ale także dane dotyczące pracowników szpitala, jak np. informacje z systemów kadrowo-księgowych.

Nie podano do publicznej wiadomości jak doszło do ataku, czy zaczęło się od złośliwego załącznika w e-mailu, czy może od przełamania zabezpieczeń infrastruktury sieciowej. Nie podano też jaka grupa stoi za atakiem, a gdybyśmy to wiedzieli, można by było ustalić, czy i ewentualnie jakiego typu dane zostały przez tę grupę wykradzione przed zaszyfrowaniem. Tak, wykradzione a nie tylko zaszyfrowane.

Strategia podwójnego okupu

Współczesne gangi ransomwareowe stosują strategię tzw. podwójnego okupu. Najpierw domagają się pieniędzy za rozszyfrowanie danych, ale jeśli zaatakowana instytucja lub firma ma kopie bezpieczeństwa, to wiadomo, że atakującym nie zapłaci za rozszyfrowanie danych, a odtworzy swoje systemy z tak zwanego backupu.

I stąd drugi etap okupu, polegający na tym, że atakujący przed zaszyfrowaniem wykradają najczęściej te najbardziej wrażliwe dane i grożą ich ujawnieniem, jeśli nie dostaną pieniędzy. Nie ma więc znaczenia, że ktoś ma kopię danych. I tak jest zmuszany do zapłaty, jeśli nie chce, aby jego dane zostały upublicznione.

JEŚLI w przypadku ataku na krakowski szpital atakujący pozyskali dane pacjentów, to ujawnienie takich danych może być bardzo dotkliwe. Dane medyczne są jednymi z najwrażliwszych danych i ich ujawnienie może narazić pacjentów na dodatkowy stres.

I na koniec rada: gdziekolwiek nie pracujesz, upewnij się, że regularnie tworzysz kopie najważniejszych danych na zewnętrzny nośnik, niepodpięty do internetu, a w swoich podpiętych do internetu urządzeniach pliki zawierające dane wrażliwe, takie jak wyniki badań, dane osobowe, przechowujesz w formie zaszyfrowanej — wtedy ich kradzież będzie dla Ciebie mniej dotkliwa, bo atakujący niekoniecznie pozna zawartość wykradzionego pliku.