Pas de hacking mais du credential stuffing - comment lutter facilement contre un phénomène si courant ?

Pas de hacking mais du credential stuffing - comment lutter facilement contre un phénomène si courant ? - Points de Vue

Varun, pseudonyme d'un pirate informatique actif sur des forums spécialisés dans la vente de données volées, a prétendu avoir récupéré et mis en vente plusieurs bases de données sensibles, notamment celles d' EDF Prime énergie et de Conforama, contenant des millions d'informations personnelles telles que les noms, prénoms, emails, numéros de téléphone, et même des copies de documents.

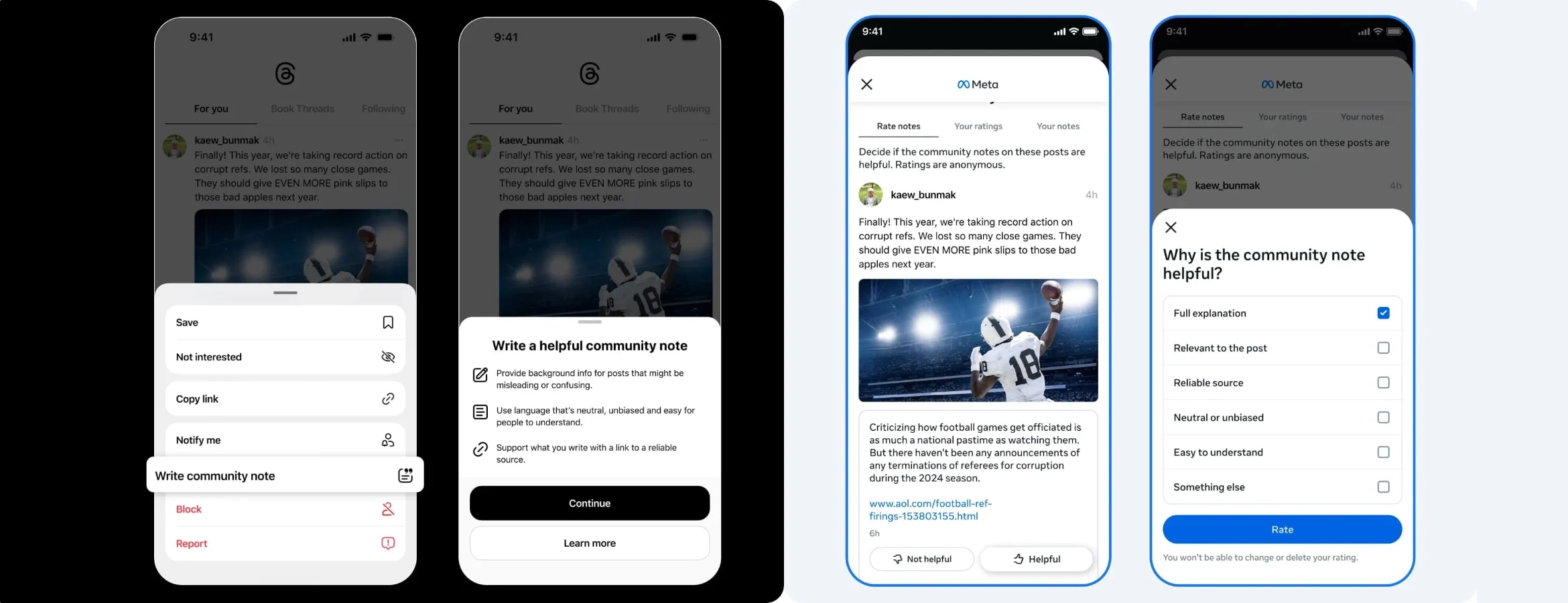

Toutefois, plusieurs sources indiquent que Varun aurait en réalité utilisé une technique appelée le bourrage d'identifiants (credential stuffing), dont la technique se rapproche par exemple des mécanismes du DDoS. Cette méthode consiste à tester massivement des couples identifiants/mots de passe provenant de précédentes fuites pour accéder à des comptes sur d'autres plateformes.

Xavier Mathis, DG France d'Okta, commente la technique mise en place par Varun :

“Cette actualité récente autour des « fuites » chez EDF et Conforama met en lumière un problème majeur : le réemploi des mots de passe. Ce que certains pirates présentent comme une brèche massive n'est en réalité qu'une attaque par bourrage d'identifiants, une technique qui exploite la réutilisation des mots de passe déjà compromis sur d'autres plateformes.

En clair, Varun ne semble pas avoir "hacké" directement les systèmes d'EDF ou de Conforama, mais plutôt profité de la négligence des utilisateurs qui réutilisent les mêmes mots de passe. Cette technique, bien que redoutable, repose sur le fait que beaucoup de personnes utilisent encore des mots de passe identiques sur plusieurs sites et pour beaucoup, ce ne sont pas des mots de passe personnalisés sinon des combinaisons courantes. Ce type de comportement vise souvent à semer la panique et à crédibiliser les pirates pour vendre des données prétendument nouvelles, ce qui rappelle l'importance de mettre en place des méthodes de double authentification.”

![[CINÉMA] Le Secret de Khéops, une aventure « tintinesque » pour Luchini](https://media.bvoltaire.fr/file/Bvoltaire/2025/03/kheops-616x261.jpg?#)

/2025/03/14/20250312-120632-67d43af0db946562225837.jpg?#)

/2025/03/14/gastronomie-a-la-decouverte-des-cappelletti-les-raviolis-des-montagnes-de-toscane-67d4555d34f83833582766.jpg?#)

/2025/03/14/video-4-67d445236da10696965603.jpg?#)