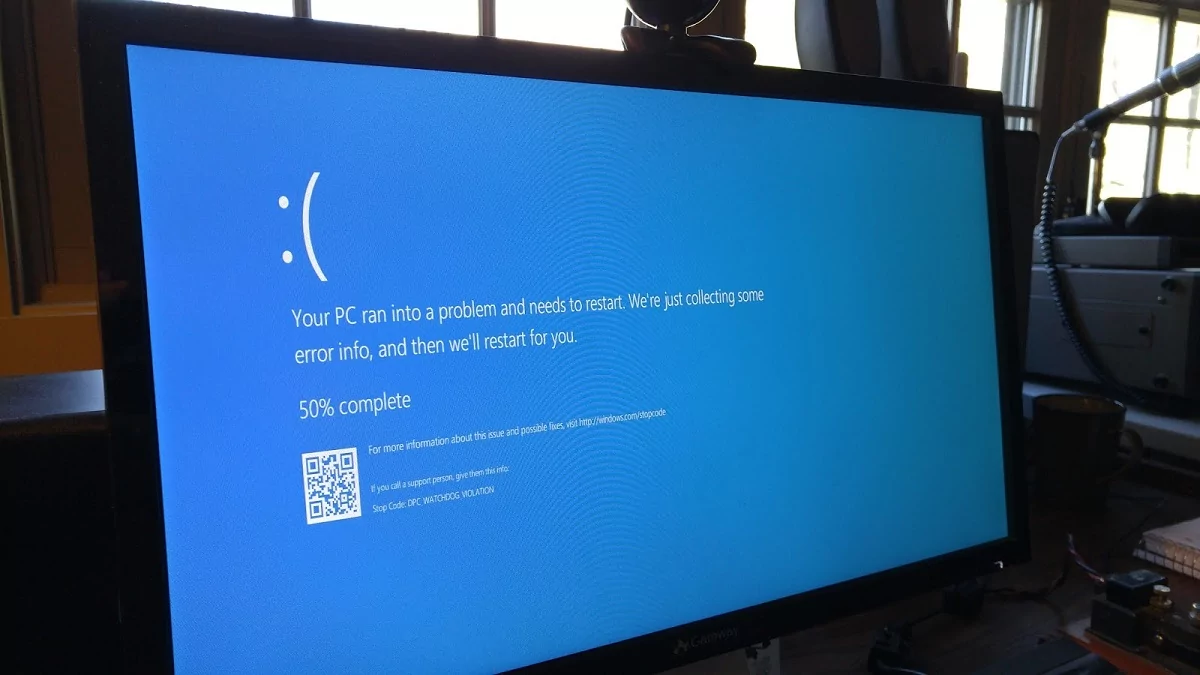

Эксперты назвали самые ненадёжные способы двухфакторной аутентификации

С того момента как у человека появляется аккаунт на любом интернет-ресурсе, он, сам того не подозревая, становится потенциальной мишенью для киберпреступников. Чтобы не стать жертвой мошенников или подопытным кроликом для начинающих хакеров, нужно хорошо защищать свой аккаунт и использовать дополнительные меры аутентификации. Вот только далеко не все из них одинаково полезны. Какие методы уже не работают в 2025 году, а на какие стоит обратить внимание, «Секрету» рассказали эксперты.

С того момента как у человека появляется аккаунт на любом интернет-ресурсе, он, сам того не подозревая, становится потенциальной мишенью для киберпреступников. Чтобы не стать жертвой мошенников или подопытным кроликом для начинающих хакеров, нужно хорошо защищать свой аккаунт и использовать дополнительные меры аутентификации. Вот только далеко не все из них одинаково полезны. Какие методы уже не работают в 2025 году, а на какие стоит обратить внимание, «Секрету» рассказали эксперты.

Устаревающие методы аутентификации: почему СМС и email больше не защищают

Эксперты в области кибербезопасности единодушно называют СМС-коды и email-подтверждения ненадёжными и даже опасными методами двухфакторной аутентификации (2FA).

СМС-коды подвергаются критике из-за уязвимости к SIM-свопингу — когда мошенники перехватывают номер жертвы.

«Сим-карты теряются, их крадут; бывают даже случаи, когда сам оператор перепродает их другому пользователю, если предыдущий долго не платит за связь», — объясняет Филипп Щербанич, ИТ-эксперт и backend-разработчик.

Другой риск — фишинг. Злоумышленники создают поддельные сайты, имитирующие официальные сервисы, и выманивают коды у пользователей.

«Обычно такие коды мошенники добывают, отправляя человеку ссылку на фишинговый сайт, где будут точно такие же, как на официальном, поля входа и точно такое же окошко для одноразового кода подтверждения», — добавляет Щербанич.

Email-коды тоже ненадёжны. Если злоумышленник взломает почту, он получит доступ ко всем сервисам, использующим этот метод.

«Email-аккаунты часто взламываются, так как граждане массово не применяют стойкие пароли и не используют 2FA любого типа для защиты своих аккаунтов», — отмечает Саркис Шмавонян, ведущий менеджер по работе с образовательными организациями и эксперт по информационной безопасности компании «Киберпротект».

Голосовые звонки с кодами почти не используются, так как они так же уязвимы, как СМС, но сложнее в реализации.

Эксперты советуют отказаться от этих методов в пользу более современных и безопасных решений.

Современные методы аутентификации: что защитит лучше пароля

Опрошенные эксперты выделили три самых надежных способа двухфакторной аутентификации: аппаратные токены, приложения-аутентификаторы и биометрию.

1. Аппаратные токены (YubiKey, Google Titan)

Эти устройства считаются самым безопасным вариантом. Они генерируют уникальные коды и требуют физического подключения.

«Аппаратные токены наиболее предпочтительны, так как они представляют из себя физическое устройство, которое исключает удалённый перехват второго фактора», — говорит Саркис Шмавонян, эксперт по инфобезопасности.

«Хакеры не могут получить доступ к вашему аккаунту без физического токена», — добавляет Алексей Рубаков, основатель Netrack. Как спасти себя от нового вида мошенничества — спуфинга. Коротко Как мошенники будут обманывать россиян в 2025 году. Эксперт раскрыл основные тренды Опасности и подводные камни телеграм-ботов. Как не нарваться на подделку и не слить данные, заменив людей роботами

2. Приложения-аутентификаторы (Google Authenticator, Authy)

Они создают одноразовые коды, которые обновляются каждые 30 секунд. Главное преимущество — независимость от интернета и СМС.

«Приложения-аутентификаторы более безопасны, чем СМС-коды, и удобны в использовании. Даже если злоумышленники перехватят несколько паролей, предугадать следующий пароль будет невозможно», — объясняет Дмитрий Хомутов, директор Ideco.

Некоторые пользователи предпочитают обходиться без приложений и просто составляют списки заранее сгенерированных или придуманных кодов, которые меняют по мере необходимости. Но, как указывает ИТ-эксперт Анатолий Песковский, в этом случае основной риск заключается в возможности утечки такого списка.

3. Биометрия (отпечаток пальца, Face ID)

Это удобный, но не идеальный метод. Биометрию сложно подделать, данные по ней хранятся, как правило, локально или в зашифрованном виде. Но если данные всё же утекут, их нельзя будет изменить так же легко, как пароль.

«Биометрия уникальна и её достаточно сложно подделать, но в случае потери устройства данные могут быть применены злоумышленниками», — предупреждает Саркис Шмавонян.

4. Passkeys — будущее без паролей

Новый стандарт аутентификации позволяет входить в аккаунты с помощью биометрии, без логинов и паролей.

«Passkeys позволяют забыть не только о паролях, но и о логинах — вход выглядит так же, как разблокировка телефона по отпечатку пальца», — отмечает Филипп Щербанич.

Социальная инженерия: главная угроза любой аутентификации

Слабым местом любых самых навороченных технологических способов защиты аккаунта, увы, остаётся человеческий фактор. В большинстве случаев преступникам не приходится применять какие-то хакерские способы взлома и увода аккаунтов — пользователи сами своими руками отдают им свои логины и пароли, покупаясь на простейшие телефонные разводки, открывая фишинговые ссылки от якобы знакомых и скачивая сомнительные приложения.

Эксперты единогласно называют социальную инженерию самым опасным способом обхода двухфакторной аутентификации.

«Мошенники звонят и просят продиктовать код из СМС. Это происходит постоянно, и люди до сих пор ведутся», — предупреждает Дмитрий Соколов из «МойОфис».

Как это работает: - злоумышленники представляются сотрудниками банков или техподдержки; - используют психологические приемы, чтобы вызвать доверие; - просят сообщить коды подтверждения или установить вредоносное ПО.

«Добыть код злоумышленники могут… просто разговаривая с вами по телефону и затуманивая вам разум. У них для этого много манипулятивных техник», — объясняет Филипп Щербанич.

Кто в группе риска: - пожилые люди, менее знакомые с технологиями; - занятые сотрудники, невнимательные к деталям; - все пользователи в моменты стресса или спешки.

Как защититься - Никогда не сообщайте коды подтверждения посторонним! - Проверяйте личность звонящего через официальные каналы. - Включайте дополнительные проверки для финансовых операций.

«Но любой фактор 2FA можно попробовать обойти при использовании профессиональных методов социальной инженерии», — предупреждает Саркис Шмавонян.

Как выбрать метод аутентификации: рекомендации экспертов

Существующая уязвимость перед социальной инженерией и хитростью мошенников не должна приводить пользователей к мысли, что защищаться бесполезно. Этот фатализм может дорого обойтись, в то время как во многих случаях самых плохих исходов можно было бы избежать.

Даже если вы ведёте максимально скрытный образ интернет-жизни и уверены, что никто про вас не знает и никто не заинтересован в краже ваших данных и аккаунтов, лучше перестраховаться и использовать дополнительные способы аутентификации.

Для максимальной защиты: - используйте аппаратные токены для самых важных аккаунтов; - добавьте приложение-аутентификатор как дополнительный уровень безопасности.

«Для надёжной защиты в 2025 году это сложный пароль + OTP-приложение как минимум, а лучше аппаратный токен + пароль», — советует Алексей Чуриков из Infosecurity.

Для повседневного использования: - Биометрия + пароль — хороший баланс безопасности и удобства. - Push-уведомления лучше СМС, но требуют интернета.

«Биометрию лучше использовать, например, для разблокировки приложения-генератора OTP, а не в качестве основного метода входа», — уточняет Чуриков.

Чего избегать: - СМС и email-кодов для банковских и рабочих аккаунтов; - секретных вопросов, которые легко угадать.

«Способы, такие как СМС и секретные вопросы, стоит избегать, если есть возможность использовать более надёжные методы», — предупреждает Алексей Рубаков.

Важные нюансы:

- Не меняйте пароли без необходимости — главное, чтобы они не утекли.

- Проверяйте пароли на утечки через сервисы вроде Have I Been Pwned.

- Внимание и бдительность — лучшая защита от социальной инженерии.

«Если пароль не утёк в сеть, его можно не менять годами. Но вот проверять его на утечки стоит регулярно», — отмечает Чуриков.

«Важно понимать, что если люди не научатся защищаться от социальной инженерии, то она неизбежно победит любую криптографию», — добавляет Саркис Шмавонян.

Чем выше степень безопасности, тем менее удобным в использовании становится тот или иной способ, признаёт директор департамента мониторинга кибербезопасности Security Vision Николай Гончаров. Конечный выбор зависит от важности данных, которые нужно защитить, и от потенциального вреда от их утечки.