Операторы ПО для кражи криптовалют начали сдавать свои инструменты в аренду

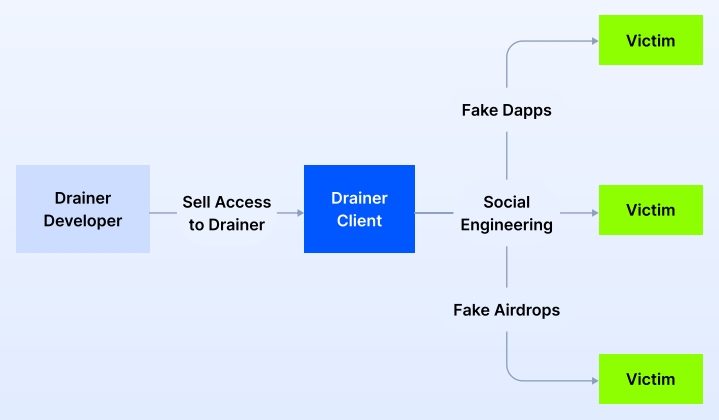

Переход разработчиков вредоносов для кражи криптовалют — дрейнеров — на модель Drainer-as-a-Service по аналогии с SaaS значительно упростил доступ к ПО и его использование. Об этом говорится в отчете компании AMLBot. Схема работы операторов дрейнеров со своими клиентами. Данные: AMLBot. Начинающие мошенники за разовую плату в $100-300 получают в аренду набор необходимых инструментов. Он включает: инфраструктуру дрейнера с панелью управления; арендованный домен; технические решения для сокрытия онлайн-активности; документы для проходжения процедур KYC; взломанные или новые аккаунты на социальных платформах вроде Telegram, Discord и X. Разработчики вредоносов в этой схеме получают выгоду от расширения своей клиентской базы и виртуального сообщества. Раньше для входа в мир криптомошенничества требовалось немало технических знаний, прокомментировал для Cointelegraph CEO AMLBot Слава Демчук. В рамках DaaS «начать немногим сложнее, чем в других видах киберпреступности», добавил он. Поиском клиентов операторы дрейнеров занимаются через ориентированные на фишинг группы в соцсетях как в открытом интернете, так и в даркнете. По словам Демчука, некоторые разработчики настолько «осмелели», что устанавливают официальные стенды на отраслевых конференциях вроде CryptoGrab. https://forklog.com/exclusive/podpiska-na-prestuplenie-kak-arendovannoe-hakerskoe-po-ugrozhaet-bezopasnosti-v-web3 Напомним, в 2024 году ущерб криптоиндустрии от мошенничества составил как минимум $9,9 млрд, согласно Chainalysis.

Переход разработчиков вредоносов для кражи криптовалют — дрейнеров — на модель Drainer-as-a-Service по аналогии с SaaS значительно упростил доступ к ПО и его использование. Об этом говорится в отчете компании AMLBot.

Начинающие мошенники за разовую плату в $100-300 получают в аренду набор необходимых инструментов. Он включает:

- инфраструктуру дрейнера с панелью управления;

- арендованный домен;

- технические решения для сокрытия онлайн-активности;

- документы для проходжения процедур KYC;

- взломанные или новые аккаунты на социальных платформах вроде Telegram, Discord и X.

Разработчики вредоносов в этой схеме получают выгоду от расширения своей клиентской базы и виртуального сообщества.

Раньше для входа в мир криптомошенничества требовалось немало технических знаний, прокомментировал для Cointelegraph CEO AMLBot Слава Демчук. В рамках DaaS «начать немногим сложнее, чем в других видах киберпреступности», добавил он.

Поиском клиентов операторы дрейнеров занимаются через ориентированные на фишинг группы в соцсетях как в открытом интернете, так и в даркнете.

По словам Демчука, некоторые разработчики настолько «осмелели», что устанавливают официальные стенды на отраслевых конференциях вроде CryptoGrab.

Напомним, в 2024 году ущерб криптоиндустрии от мошенничества составил как минимум $9,9 млрд, согласно Chainalysis.

![С миру по нитке [25.04.2025]](http://tesera.ru/images/items/2474823,15/125x125xpa/photo.png)