Франция обвинила хакеров ГРУ из группировки APT28 в атаках на свою критическую инфраструктуру

Франция обвинила хакеров ГРУ из группировки APT28 (Fancy Bear) в атаках на свою критическую инфраструктуру

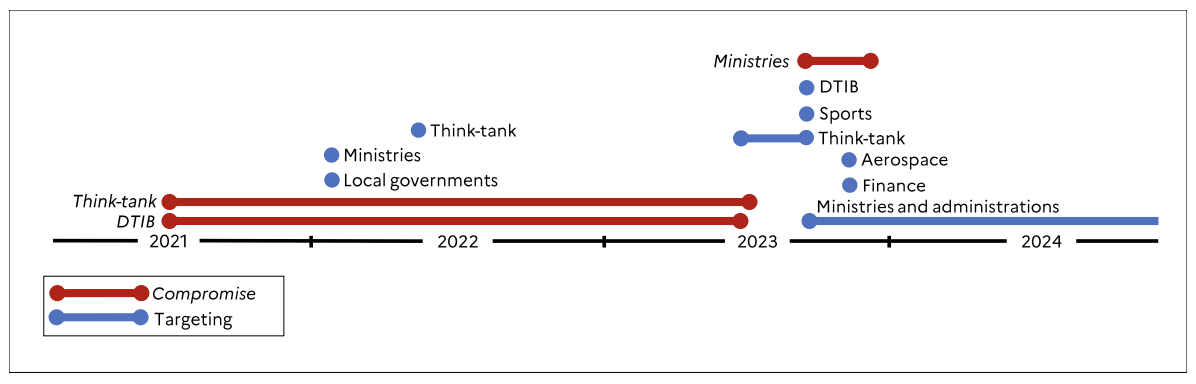

Франция обвинила хакеров ГРУ из группировки APT28 (Fancy Bear) в атаках на свою критическую инфраструктуру. Об этом говорится в отчете CERT-FR за период с 2021 по 2024 год.

С 2021 года были атакованы:

- министерства, местные органы власти и государственные учреждения;

- организации оборонно-промышленного комплекса (DTIB);

- аэрокосмические предприятия;

- исследовательские учреждения и аналитические центры;

- организации экономического и финансового секторов.

В 2024 году основными жертвами стали правительственные, дипломатические, исследовательские учреждения и аналитические центры, в том числе французские государственные структуры.

Цепочки инфицирования

На начальной стадии заражения операторы APT28 проводят фишинговые кампании, эксплуатируют уязвимости — в том числе уязвимости «нулевого дня» — и осуществляют атаки методом перебора паролей, в частности на email.

Примеры атак:

- Атаки на серверы электронной почты Roundcube через фишинг. Злоумышленники из APT28 рассылали фишинговые письма пользователям, работающим с почтовыми серверами Roundcube. Письма были снабжены ссылками или вредоносным кодом, который эксплуатировал уязвимости сервера. Цель: получить доступ к содержимому почтовых ящиков: письмам, контактам, конфиденциальным данным, а также найти новые потенциальные цели для дальнейших атак через полученные контакты. Эксплойты встраивались так, что их выполнение происходило автоматически при обработке письма на сервере без участия пользователя.

- Кампании 2023 года через бесплатные веб-сервисы (InfinityFree + Mocky.IO). APT28 отправляли фишинговые письма со ссылками на домены бесплатного хостинга InfinityFree. Пользователь скачивал ZIP-архив, который содержал вредоносную программу — бэкдор HeadLace. Последний собирал учетные данные — логины и пароли, информацию о системе (ОС, ПО и т.д.), а иногда устанавливал планировщик задач в системе для обеспечения постоянного доступа.

- Кампания с OceanMap Stealer (декабрь 2023 — февраль 2024). Хакеры использовали обновленную версию OceanMap Stealer — вредонос для кражи данных. OceanMap Stealer применял IMAP-протокол (протокол получения почты) для извлечения сохраненных учетных данных из браузеров, отправки этих данных злоумышленникам через зашифрованные каналы.

- Фишинговые атаки на пользователей UKR.NET, Yahoo, ZimbraMail и Outlook Web Access. Пользователям отправляли письма, ведущие на фальшивые страницы входа в указанные сервисы с целью получить от них логины и пароли.